Kimsuky eszközkészlet – KLogEXE és FPSpy

Az észak-koreai APT-csoport Sparkling Pisces (más néven Kimsuky, THALLIUM, Velvet Chollima) kifinomult kiberkémkedési műveleteiről és fejlett adathalász támadásairól ismert. A csoport legjelentősebb támadása a Korea Hydro and Nuclear Power (KHNP) ellen irányult 2014-ben. A csoport kezdetben dél-koreai kormányzati ügynökségeket, kutatóintézeteket és think tank-okat vett célba. Ahogy fejlődött, kiterjesztette hatókörét a nyugati országokra, köztük az Egyesült Államokra is, ami rávilágított a csoport globális fenyegetési jellegére. A „spear phishing királyának” becézett csoport több száz támadást hajtott végre, hogy az áldozatokat rosszindulatú hasznos terhek letöltésére és végrehajtására csábítsa. Nemrégiben a csoport dél-koreaiakat célzott meg azzal, hogy egy törvényes koreai vállalatnak adta ki magát, és egy érvényes tanúsítványt használt a rosszindulatú programok aláírására. A Sparkling Pisces arról is ismert, hogy összetett és folyamatosan fejlődő infrastruktúrája több rosszindulatú programtörzs és kampány között átfedéseket mutat. A Unit 42 kutatói két Kimsuky által használt rosszindulatú szoftvermintát fedeztek fel. Ezek közé tartozik egy nem dokumentált keylogger, amelyet a szerzők KLogEXE-nek neveztek el, valamint egy FPSpy nevű backdoor nem dokumentált változata. Ezek a minták tovább bővítik a Kimsuky amúgy is kiterjedt arzenálját, és bizonyítják a csoport folyamatos fejlődését és növekvő képességeit.

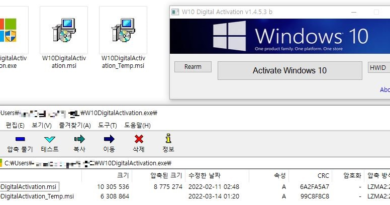

Az egyik malware-mintát, a KLogEXE-t annak az infrastruktúrának a nyomon követésével találták meg, amelyet a csoport a JPCERT által dokumentált PowerShell keylogger C2 eszközeként használt. A kiberszereplő a PowerShell keyloggert, amelyet egy korábbi ASEC jelentés is említett, egy dél-koreai felhasználókat célzó spear phishing kampányban használta.