Az XWorm lopakodó technikái

Az XWorm egy viszonylag új, sokoldalú eszköz, amelyet 2022-ben fedeztek fel. Lehetővé teszi a támadók számára, hogy különböző funkciókat hajtsanak végre, amelyek közé tartozik az érzékeny információkhoz való hozzáférés, a távoli hozzáférés megszerzése és további rosszindulatú programok telepítése. Az XWorm sokoldalúsága vonzó a kiberszereplők számára, amit az is bizonyít, hogy az év elején állítólag olyan szereplők használták, mint a NullBulge és a TA558.

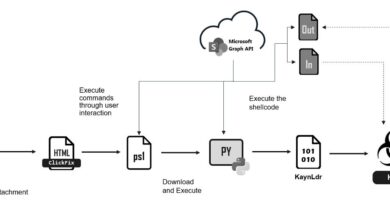

A Netskope Threat Labs azonosította az XWorm legújabb verzióját, amelynek végrehajtási folyamata a következő:

- A fertőzési lánc azzal kezdődik, hogy a WSF (Windows Script File) letölt és végrehajt egy PowerShell szkriptet, amelyet a paste.ee oldalon tárolnak.

- A PowerShell szkript a következő műveleteket hajtja végre:

- A. Három szkriptet hoz létre, nevezetesen a VsLabs.vbs, VsEnhance.bat és VsLabsData.ps1 parancsfájlokat.

- B. Létrehoz egy ütemezett feladatot.

- C. Telegram értesítést küld a támadónak.

- Az ütemezett feladat futtatja a VsLabs.vbs nevű VBScriptet.

- A VBScript futtatja a VsEnhance.bat nevű batch fájlt.

- A batch fájl futtatja a VsLabsData.ps1 nevű PowerShell szkriptet.

- A PowerShell szkript egy rosszindulatú DLL-t tölt be reflektív kódbetöltéssel.

- A rosszindulatú DLL befecskendezi az XWormot egy legitim folyamatba, és futtatja azt.