perfctl Linux malware

Az Aqua Nautilus kutatói egy friss blogbejegyzésben fényt derítenek egy olyan Linux malware-re, amely az elmúlt 3-4 évben több mint 20 000 féle félrekonfigurációt keresett aktívan, hogy célba vegye és kihasználja a Linux szervereket.Az internethez csatlakozó legtöbb Linux szerver veszélyben lehet. A kutatók úgy gondolják, hogy a támadók világszerte több millió embert céloztak meg, és az áldozatok potenciális száma több ezerre tehető, úgy tűnik, hogy ezzel a rosszindulatú szoftverrel bármelyik Linux szerver veszélyben lehet. A közösségi fórumokon számos incidensről szóló jelentést talált az Aqua Nautilus, amelyek mindegyike a kártevőhöz kapcsolódó IOC-król szól. A közösség széles körben „perfctl malware”-ként emlegeti ezt a malware-t.

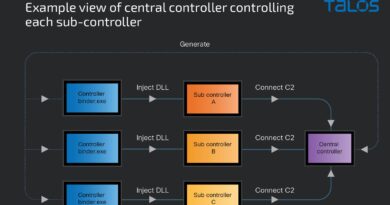

Az Aqua blogbejegyzése a malware felépítését, összetevőit, a védelem megkerülésének taktikáit, a perzisztencia-mechanizmusokat és azt vizsgálja, hogyan sikerült felismerniük. A perfctl különösen nehezen megfogható és tartós, számos kifinomult technikát alkalmaz, többek között:

- Rootkiteket használ, hogy elrejtse jelenlétét.

- Amikor egy új felhasználó bejelentkezik a szerverre, azonnal leállítja az összes „zajos” tevékenységet, és nyugalomban marad, amíg a szerver ismét üresjáratba kerül.

- A belső kommunikációhoz Unix socketet, a külső kommunikációhoz pedig TOR-t használ.

- A végrehajtás után törli a binárisát, és csendben tovább fut a háttérben szolgáltatásként.

- Megtévesztő neveket használva másolja magát a memóriából a lemez különböző helyeire.

- Backdoor-t nyit a kiszolgálón, és figyeli a TOR-kommunikációt.

- Megpróbálja kihasználni a Polkit sérülékenységet (CVE-2021-4043) a jogosultságok kiterjesztésére.

- A megfigyelt támadások mindegyikében a kártevőprogramot cryptominer futtatására használták, és néhány esetben proxy-jacking szoftver futtatását is észlelték.