HijackLoader – visszaélés aláírási tanúsítványokkal

Kiberbiztonsági kutatók egy új rosszindulatú kampányt azonosítottak, amely legitim kódaláíró tanúsítványokkal aláírt Hijack Loader-t szállít. A HarfangLab francia kiberbiztonsági vállalat, amely a hónap elején észlelte a tevékenységet, elmondta, hogy a támadási láncok célja egy Lumma nevű információlopó telepítése.

A DOILoader, IDAT Loader és SHADOWLADDER néven is ismert Hijack Loader először 2023 szeptemberében látott napvilágot. A malware loaderrel kapcsolatos támadási láncok jellemzően kalózszoftverek vagy filmek álcája alatt egy bináris állomány letöltésére csábítják a felhasználókat.

Ezeknek a kampányoknak a legújabb változatai a felhasználókat hamis CAPTCHA oldalakra irányítják, amelyek arra ösztönzik a webhely látogatóit, hogy bizonyítsák emberi mivoltukat egy kódolt PowerShell parancs másolásával és futtatásával, amely egy ZIP-archívum formájában letölti a rosszindulatú hasznos terhet.

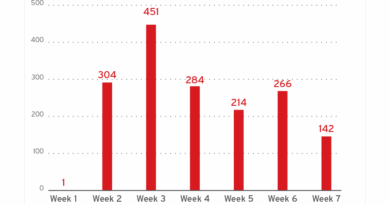

A HarfangLab szerint a PowerShell szkript három különböző változatát figyelte meg 2024. szeptember közepétől –

- Egy PowerShell szkript, amely az mshta.exe-t kihasználva egy távoli kiszolgálón tárolt kódot hajt végre.

- Egy távolról hosztolt PowerShell szkript, amelyet közvetlenül az Invoke-Expression cmdlet (más néven iex) segítségével hajtanak végre.

- PowerShell szkript, amely az msiexec.exe-t használja egy hasznos teher letöltésére és végrehajtására egy távoli URL-címről.