Az UAT-5647 ukrán és lengyel szervezetek céloz meg a RomCom malware-rel

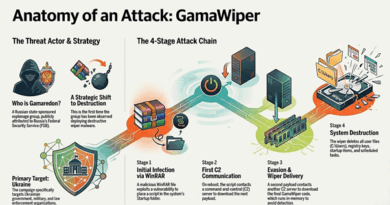

A Cisco Talos legalább 2023 vége óta aktív támadások új hullámát figyelte meg egy orosz nyelvű csoporttól, amelyet UAT-5647 néven követnek nyomon, ukrán kormányzati szervek és ismeretlen lengyel szervezetek ellen. Az UAT-5647 RomCom néven is ismert, és a nyílt forráskódú jelentésekben széles körben orosz nyelvű kiberszereplőknek tulajdonítják. A legutóbbi támadássorozat a RomCom malware egy frissített változatát használja, amelyet „SingleCamper” néven követnek nyomon a Cisco Talos kutatói. Ez a verzió közvetlenül a rendszerleíró adatbázisból töltődik be a memóriába, és loopback címet használ a betöltőjével való kommunikációhoz. Az UAT-5647 négy különböző kártevőcsaládot is kifejlesztett: két letöltőprogramot, amelyeket RustClaw és MeltingClaw néven követnek nyomon; egy RUST-alapú backdoor, amelyet DustyHammocknak neveznek; és egy C++-alapú backdoor, amelyet ShadyHammocknak neveznek. Az UAT-5647-et régóta többféle motivációval rendelkező kiberszereplőnek tekintik, aki ransomware és kémkedés-orientált támadásokat is végrehajt. Az UAT-5647 azonban az elmúlt hónapokban felgyorsította támadásait, és egyértelműen a hosszú távú hozzáférés megteremtésére összpontosít, hogy a számukra stratégiai fontosságú adatokat kiszivárogtathassák.

A Cisco Talos értékelése szerint a CERT-UA és a Palo Alto Networks közelmúltbeli jelentéseivel összhangban, az a megállapítás, hogy a kiberszereplő agresszívan bővíti eszközparkját és infrastruktúráját, hogy támogassa a legkülönbözőbb nyelveken és platformokon, például GoLang, C++, RUST és LUA nyelven írt kártevő komponenseket. A Talos úgy értékeli, hogy ez a konkrét támadássorozat valószínűleg az UAT-5647 kétirányú stratégiáját szolgálja: hosszú távú hozzáférést biztosít és a lehető leghosszabb ideig adatokat szivárogtat, majd áttér a ransomware-k telepítésére, hogy anyagi hasznot húzzon a kompromittálásból. A rosszindulatú szoftver által végrehajtott billentyűzetnyelv-ellenőrzések alapján valószínűsíthető, hogy lengyel szervezetek is célpontok voltak. A blogbejegyzés tartalmazza a szereplők taktikáit, technikáit és eljárásait (TTP-k), valamint a kompromittáltság indikátorait (IOC-k).