SideWinder tevékenység a Közel-Keleten és Afrikában

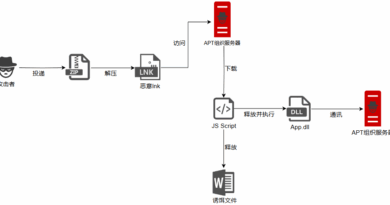

Egy fejlett tartós fenyegetés (APT) szereplő, akinek gyaníthatóan indiai kapcsolatai vannak, számos támadást intézett a Közel-Kelet és Afrika magasan jegyzett szervezetei és stratégiai infrastruktúrái ellen. A tevékenységet a SideWinder nevű csoportnak tulajdonítják, amely APT-C-17, Baby Elephant, Hardcore Nationalist, Leafperforator, Rattlesnake, Razor Tiger és T-APT-04 néven is ismert. „A csoportot a nyilvános exploitok, a rosszindulatú LNK fájlok és szkriptek, mint fertőzési vektorok, valamint a nyilvános RAT-ok használata miatt alacsonyan képzett szereplőknek tekinthetjük, de valódi képességeik csak akkor válnak nyilvánvalóvá, ha alaposan megvizsgáljuk műveleteik részleteit” – mondták Giampaolo Dedola és Vasily Berdnikov, a Kaspersky kutatói. A támadások célpontjai között kormányzati és katonai szervezetek, logisztikai, infrastrukturális és telekommunikációs vállalatok, pénzintézetek, egyetemek és olajkereskedelmi vállalatok találhatók Bangladesben, Dzsibutiban, Jordániában, Malajziában, a Maldív-szigeteken, Mianmarban, Nepálban, Pakisztánban, Szaúd-Arábiában, Srí Lankán, Törökországban és az Egyesült Arab Emírségekben. A SideWinder Afganisztán, Franciaország, Kína, India, Indonézia, Marokkó és Kína diplomáciai intézményeit is célba vette. A legújabb kampány legjelentősebb aspektusa a többlépcsős fertőzési lánc használata egy korábban ismeretlen, StealerBot nevű, a post exploitation eszközkészlet szállítására. Az egész egy spear-phishing e-maillel kezdődik, amely egy csatolmányt – egy Windows parancsikonfájlt (LNK) tartalmazó ZIP-archívumot vagy egy Microsoft Office-dokumentumot – tartalmaz, amely viszont egy sor köztes JavaScript és .NET letöltőprogramot hajt végre, hogy végül a StealerBot kártevőt telepítse.