Az Akira ransomware tovább fejlődik

A Cisco Talos megállapításai és elemzései szerint az Akira ransomware továbbra is megerősíti pozícióját a fenyegetések között az egyik legelterjedtebb zsarolóvírus műveletként. Sikere részben annak köszönhető, hogy folyamatosan fejlődik. Az Akira az év elején már kifejlesztette a ransomware-titkosítójának új verzióját, a Cisco Talos szakemberei nemrég megfigyelték a titkosító egy újabb, újszerű iterációját, amely Windows és Linux hosztokat egyaránt célba vesz.

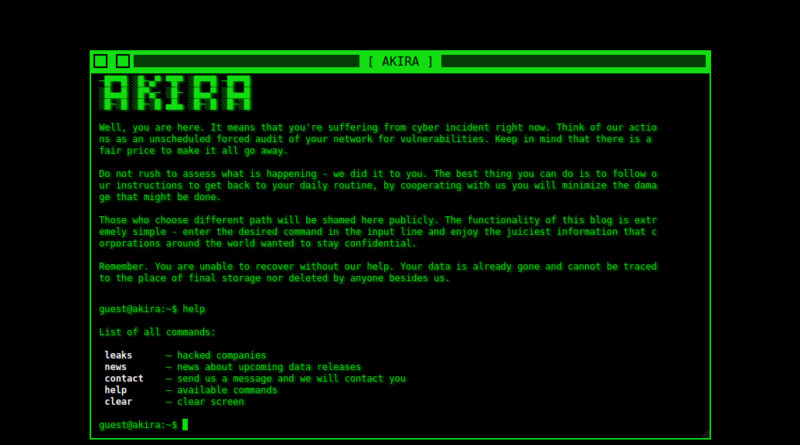

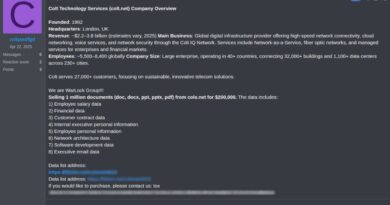

Korábban az Akria jellemzően kettős zsarolási taktikát alkalmazott, amelyben a kritikus adatok kiszivárogtatása még azelőtt megtörtént, hogy a megtámadott rendszerek titkosítva lettek volna. A 2024-es év elejétől kezdve úgy tűnik, hogy az Akria háttérbe szorította a titkosítási taktikát, és csak az adatok kiszivárogtatására összpontosított. A Cisco Talos-nál Úgy ítélik meg, hogy ez a váltás részben annak köszönhető, hogy a fejlesztők időt szántak a titkosítójuk további átalakítására. Az elmúlt időszakban a Cisco Talos azt látta, hogy az Akira ransomware-as-a-service (RaaS) üzemeltetői az ESXi titkosítójuk Rust változatát fejlesztették, iteratív módon építve a hasznos teher funkcióira, miközben eltávolodtak a C++-tól és különböző programozási technikákkal kísérleteztek.

Legutóbb az Akira ransomware affiliate szereplők a CVE-2024-40766, a SonicWall SonicOS-ban található hibát célozták meg, amely lehetővé teszi a távoli kódfuttatást a sérülékeny eszközön. A biztonsági kutatók megállapították, hogy az érintett rendszereken lévő szoftverek sérülékenyek voltak ezzel a kihasználással szemben, ami arra utal, hogy a társszervek gyorsan kihasználják a veszélyeztetett rendszereket. Az említett szereplők 2024-ben emellett kihasználták a Cisco CVE-2020-3259 és CVE-2023-20263 hibáit, valamint a Forti CVE-2023-48788 számú hibáját is.

A kezdeti hozzáférés megteremtése után az Akira operátorok PowerShell szkripteket használnak a hitelesítő adatok begyűjtésére és a jogosultságok kiterjesztésére, például a Veeam biztonsági mentési hitelesítő adatok kinyerésére és a Kerberos hitelesítési adatok dumpolására. Emellett az affiliate szereplők gyakran a Windows Management Instrumentation (WMI) segítségével törlik a rendszer shadow copy-jait, hogy akadályozzák a fájlok helyreállítását: „Get-WmiObject Win32_Shadowcopy | Remove-WmiObject”.