Emulált Linux-környezet, mint új malware staging taktika

A Securonix Threat Research csapata egy érdekes támadási kampányt követett nyomon, amely egy rosszindulatú parancsikon (.lnk) fájlt használ. Amikor ez a fájl végrehajtódik, egy lightweight, egyéni Linux-környezetet hoz létre és indít el, amelyet a QEMU segítségével emulálnak. A QEMU (Quick Emulator) egy legitim, nyílt forráskódú virtualizációs eszköz, amellyel különböző hardver- és processzorarchitektúrákat lehet emulálni, lehetővé téve különböző operációs rendszerek vagy alkalmazások futtatását virtualizált környezetben. Olyan processzorokat képes szimulálni, mint az x86, ARM és PowerPC, így sokoldalúan használható teszteléshez, fejlesztéshez és kutatáshoz.

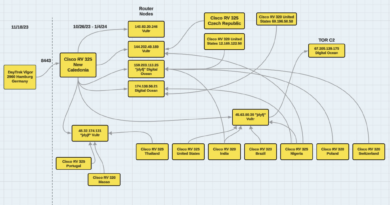

A CRON#TRAP kampány esetében a támadók a Tiny Core Linux telepítésének emulációját választották. A kutatók szerint, ez az első alkalom, hogy ezt az eszközt a támadók rosszindulatú célokra használják a kriptobányászaton kívül. A CRON#TRAP kampányt az teszi különösen aggasztóvá, hogy az emulált Linux-példányt előre konfigurálták egy backdoor-ral, amely automatikusan csatlakozik egy támadó által ellenőrzött Command and Control (C2) szerverhez. Ez a beállítás lehetővé teszi a támadó számára, hogy titokban jelen legyen az áldozat gépén, és további rosszindulatú tevékenységet folytasson egy rejtett környezetben, ami kihívást jelent a hagyományos vírusirtó megoldások számára. Mivel a QEMU legitim szoftver, amelyet gyakran használnak fejlesztésre és kutatásra, jelenléte általában nem vált ki biztonsági riasztást. A Securonix telemetriaminták alapján úgy tűnik, hogy a legtöbb forrás az Egyesült Államokból és Európából származik. A kampány során használt szóhasználat alapján, és figyelembe véve, hogy a C2 szerverek az Egyesült Államokban voltak, alacsony vagy közepes biztonsággal feltételezik a Securonix kutatói, hogy Észak-Amerika lehetett az elsődleges célpont.

A kutatók úgy vélik, hogy a támadás egy adathalász e-maillel kezdődik, amely egy zip-fájl letöltésére mutató linket tartalmaz. Úgy tűnik, hogy a téma felméréssel kapcsolatos, mivel a ZIP-fájl neve és a benne található parancsikonfájl neve „OneAmerica Survey.zip” és „OneAmerica Survey.lnk”. A fájlnévsor alapján egyértelmű, hogy a fenyegető szereplők a OneAmerica pénzintézetnek álcázzák magukat, ami célzott demográfiai célcsoportra utalhat. A zip-fájl az adathalász dokumentumhoz képest nagy méretű (285 MB), ami gyanút kelthet néhány felhasználóban. Amikor a felhasználó kibontja az archívumot, egyetlen fájlt (parancsikon) „OneAmerica Survey” és egy „data” könyvtárat kap, amely a teljes QEMU telepítési könyvtárat tartalmazza. Az data mappa teljes tartalma rejtett attribútummal van ellátva, így hacsak a felhasználónak nincs engedélyezve a „rejtett fájlok megtekintése” opció, nem látja a benne lévő tartalmat.