Water Barghest – IoT eszközök kihasználása

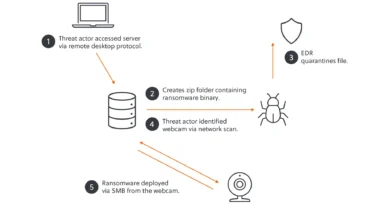

Egy kiberbűnözői csoport kihasználja az IoT eszközök sérülékenységeit, majd eladásra kínálja őket egy piactéren, ahol az államilag támogatott APT és más rosszindulatú szereplők proxy botnetekké alakíthatják őket. A Water Barghest néven nyomon követett csoport már több, mint 20 000 IoT-eszközt, köztük a vállalkozások által használt kis irodai és otthoni irodai (SOHO) routereket is kompromittált. A Trend Micro 2024. november 18-án közzétett kutatása szerint a csoport automatizált szkriptek segítségével azonosítja a sérülékeny eszközöket. A több mint öt éve működő kiberszereplő (a kifinomult automatizálási stratégiának köszönhetően nagyrészt a radar alatt maradt) a sérülékeny IoT-eszközöket olyan nyilvános adatbázisokban azonosítja, mint például a Shodan.

Miután a Water Barghest kompromittálja az eszközöket, saját fejlesztésű, Ngioweb nevű rosszindulatú programot telepít, hogy az eszközöket proxyként regisztrálja. A monetizációs folyamat a kezdeti fertőzéstől az eszköz piactéren proxyként való elérhetőségéig akár csak 10 percet is lehet, ami egy rendkívül hatékony és automatizált műveletre utal – áll a Trend Micro jelentésében. Jelentős ösztönzést jelent mind a kiberkémkedő, mind a pénzügyi motivációjú kiberszereplők számára, hogy proxy botneteket hozzanak létre, amivel jobban el tudják rejteni rosszindulatú kibertevékenységeiket; az orosz Sandworm például a közelmúltban a VPNFilter botnetet és a Cyclops Blinket használta az Ukrajna elleni tevékenységekhez, amelyek egy ideig nem voltak láthatóak, mielőtt végül az FBI megzavarta őket – áll a jelentésben.