Hogyan veszélyeztetik az internetnek kitett rendszerek a kritikus infrastruktúrát?

A Censys kutatócsapata az internet helyzetéről szóló harmadik éves jelentésében (The 2024 State of the Internet) ismét friss információkkal szolgál az internetbiztonság helyzetéről és annak a szervezetekre és biztonsági csapataikra gyakorolt hatásairól. Ebben az évben a Censys csapata kifejezetten az ipari vezérlőrendszerek (ICS) biztonságára összpontosít, hogy megértse az internetre csatlakoztatott eszközök – amelyek közül sok a kritikus infrastruktúra műveletek szempontjából fontos – veszélyeztetettségének mértékét.

Az idei jelentés főbb megállapításai a következők:

- Globális kitettségek: A Censys világszerte több mint 145 000 kitett ICS-szolgáltatást figyelt meg; e szolgáltatások 38%-a Észak-Amerikában, 35%-a Európában és 22%-a Ázsiában volt.

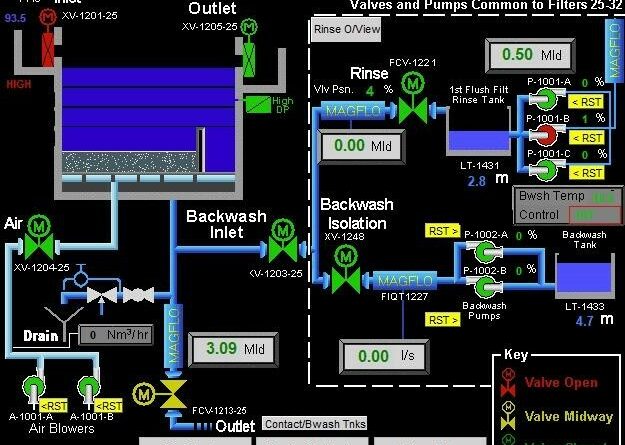

- Több ember-gép interfész (HMI) kitettség: A Censys által elemzett, a nyilvános internetnek kitett HMI-k 34%-a vízzel és szennyvízzel, míg 23%-a mezőgazdasági folyamatokkal volt kapcsolatos.

- Tiltott vendorok: 200 olyan HMI-t futtató hosztot figyeltek meg, amelyeken az Egyesült Államok nemzeti védelmi engedélyezési törvényének (NDAA) 889. szakasza által kifejezetten tiltott gyártók termékei is futottak.

- ICS protokoll kitettségek: A Censys úgy találta, hogy a legtöbb megfigyelt ICS-szolgáltatás és HMI mobil vagy fogyasztói és üzleti szintű internetszolgáltatókon fut, ami megnehezíti a tulajdonjog és a rendeltetésszerűség megállapítását.

2024 nyarán a GreyNoise az internetre csatlakoztatott HMI-ket emuláló érzékelőket állított fel, hogy megértse az általuk fogadott támadási forgalmat. Az eredmények megerősítik e rendszerek védelmének sürgősségét: Az internetre csatlakoztatott HMI-ket gyorsabban szondázták és vizsgálták, mint az alapszintű vezérlőket. A HMI-ket egy tipikus GreyNoise érzékelő előtt érintő IP-k több mint 30%-át később rosszindulatúnak azonosították. A várakozásokkal ellentétben a támadók elsősorban az általános távoli hozzáférési szolgáltatási (RAS) protokollokat célozták meg, nem pedig az ICS-specifikus kommunikációs protokollokat. A (VNC-k különösen érdekelték a kiberszereplőket. Ezek az eredmények összhangban vannak a Censys jelentésével, amely azt mutatja, hogy a HMI-k és a távoli hozzáférési pontok kritikus biztonsági hiányosságok, amelyek azonnali figyelmet igényelnek.

A GreyNoise ltal javasolt legfontosabb lépések:

- A kitett rendszerek azonosítása és védelme: Az összes internetre néző rendszer, különösen a HMI-k alapos számbavétele, és a felesleges kitettségek eltávolítása.

- A hozzáférés-ellenőrzés erősítése: Erős hitelesítés, hálózati szegmentáció és VPN-ek bevezetése a HMI-khez és távoli hozzáférési pontokhoz való jogosulatlan hozzáférés megakadályozása érdekében.

- A felderítés felügyelete: A támadók gyakran átvizsgálják a rendszereket a kihasználás előtt. Ennek a tevékenységnek a megfigyelése korai figyelmeztető jeleket adhat, és segíthet a védekezés prioritásainak meghatározásában.

- Gyakorlati megoldások prioritása: Bár az ICS protokollok védelme továbbra is fontos, előtérbe kell helyezni az olyan alacsony komplexitású belépési pontokat, mint a HMI-k és a RAS, amelyeket a támadók aktívan célba vesznek.