Avast Anti-Rootkit kihasználása

A Trellix Advanced Research Center felfedezett egy rosszindulatú kampányt, amely a védelmi szoftvereket támadja meg, és azokat a felhasználók ellen fordítja. A támadók egy legitim Avast Anti-Rootkit illesztőprogramot (aswArPot.sys) használnak fel, amelyet manipulálnak, hogy káros tevékenységeket hajtsanak végre.

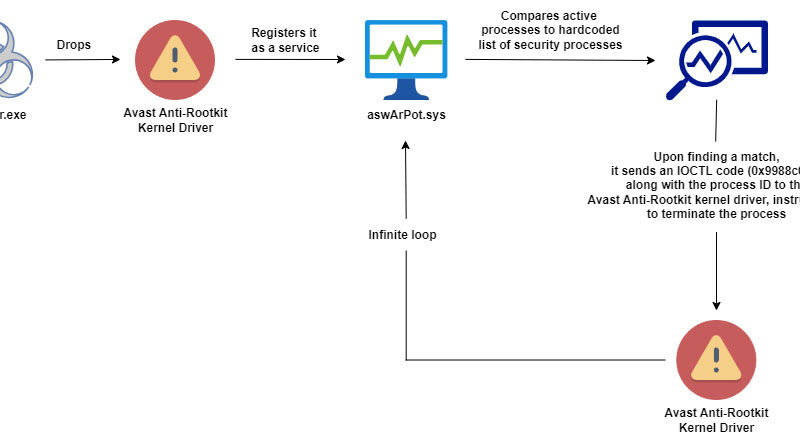

A támadás során a rosszindulatú szoftver (kill-floor.exe) egy legitim Avast Anti-Rootkit illesztőprogramot helyez el a rendszerben, majd a Service Control (sc.exe) segítségével létrehoz egy szolgáltatást (aswArPot.sys), amely regisztrálja az illesztőprogramot további műveletekhez. Az illesztőprogram telepítése és futtatása után a rosszindulatú szoftver kernel szintű hozzáférést szerez a rendszerhez, lehetővé téve a biztonsági folyamatok leállítását és a rendszer irányításának átvételét. A rosszindulatú szoftver egy előre meghatározott listát használ, amely 142 ismert biztonsági folyamat nevét tartalmazza. Ezeket a folyamatokat az illesztőprogram segítségével leállítja, megkerülve a legtöbb antivírus és EDR megoldás védelmi mechanizmusait.

A rendszerek védelme érdekében ajánlott a BYOVD (Bring Your Own Vulnerable Driver) védelmi mechanizmusok alkalmazása, amelyek felismerik és blokkolják a sebezhető illesztőprogramokat. A Trellix javasolja speciális szakértői szabályok bevezetését, amelyek azonosítják és megakadályozzák a kompromittált illesztőprogramok, például az aswArPot.sys futtatását, ezzel növelve a rendszerek biztonságát.