Kihasználható hibák a vállalati VPN-kliensekben

A Palo Alto Networks GlobalProtect VPN kliensének Windows és macOS verzióiban egy súlyos sebezhetőséget (CVE-2024-5921) fedeztek fel, amely lehetővé teszi a támadók számára a távoli kódfuttatást és jogosultságkiterjesztést egy rosszindulatú VPN szerveren keresztül.

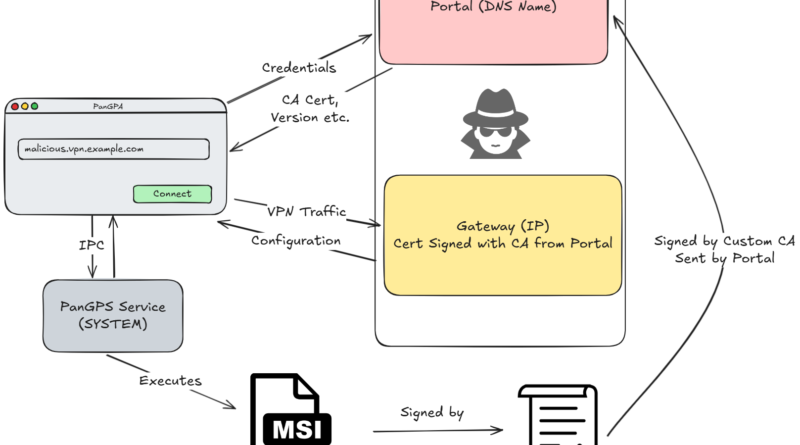

A GlobalProtect kliens automatikusan ellenőrzi a frissítéseket a VPN szerveren keresztül. A támadók egy rosszindulatú szerver segítségével kihasználhatják ezt a mechanizmust, hogy aláírt MSI fájlokat telepítsenek, amelyek valójában rosszindulatú kódot tartalmaznak. A PanGPS szolgáltatás lehetővé teszi a támadók számára, hogy egy megbízható gyökértanúsítványt telepítsenek, amelyet később a rosszindulatú frissítések aláírására használnak, megkerülve ezzel a kliens biztonsági ellenőrzéseit.

A támadók pszichológiai manipulációval rávehetik a felhasználókat, hogy csatlakozzanak egy rosszindulatú VPN szerverhez. Ezen keresztül megszerezhetik a bejelentkezési adatokat, és a fent említett sebezhetőségeket kihasználva teljes rendszerszintű hozzáférést nyerhetnek.

A sebezhetőség a 6.3.1-c383 verzióban került tesztelésre, de valószínűleg más verziók is érintettek. A Palo Alto Networks a 6.2.6-os vagy újabb verziókban vezette be a FULLCHAINCERTVERIFY konfigurációs paramétert, amely szigorúbb tanúsítvány-ellenőrzést tesz lehetővé.