SmokeLoader támadásban

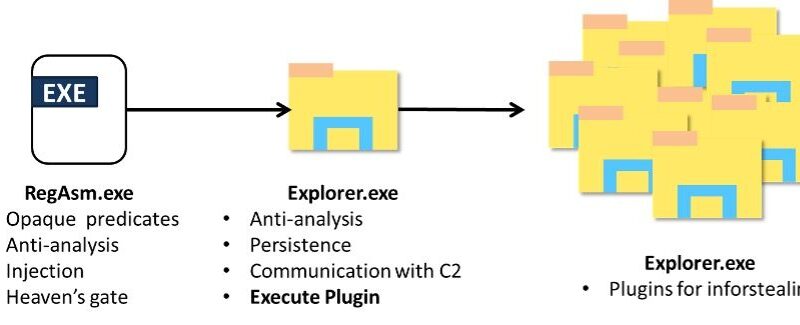

Fortinet FortiGuard Labs egy kifinomult támadást észlelt, amely a hírhedt SmokeLoader rosszindulatú programot használta tajvani vállalatok, köztük a gyártás, egészségügy és információtechnológia területén működő szervezetek ellen. A SmokeLoader ismert sokoldalúságáról és fejlett elkerülési technikáiról; moduláris felépítése lehetővé teszi különféle támadások végrehajtását. Bár általában más rosszindulatú programok letöltésére szolgál, ebben az esetben maga hajtotta végre a támadást, pluginokat töltve le saját vezérlőszerveréről.

A támadók megtévesztő e-maileket küldtek, amelyek árajánlatnak álcázott rosszindulatú fájlokat tartalmaztak. Az e-mailek anyanyelvi kifejezéseket használtak, de több címzettnek szinte azonos tartalommal küldték el, néha még a címzett nevét sem változtatva meg. Az e-mailek aláírásának betűtípusa és színe eltért a fő szövegtől, ami arra utal, hogy a szöveget máshonnan másolták be.

A kihasznált sérülékenységek: CVE-2017-0199 a Microsoft Office OLE2-beágyazott link objektum sebezhetősége, amely lehetővé teszi, hogy a megnyitott fájl automatikusan letöltsön és végrehajtson egy rosszindulatú dokumentumot. A csatolt fájl védett volt, és a rosszindulatú linket tartalmazó objektum egy rejtett munkalapon helyezkedett el. CVE-2017-11882 a Microsoft Office egyenletszerkesztőjének távoli kódfuttatási sebezhetősége. A shellkód egy dekriptáló algoritmust és titkosított adatokat tartalmazott, amelyek dekódolás után letöltötték a következő szakasz VBS fájlját az URLDownloadToFile függvénnyel.

A Fortinet kutatása szerint a támadók egy jól ismert kártevőt, a SmokeLoader-t használták tajvani szervezetek ellen egy adathalász kampány keretében. A támadási lánc kifinomult módszerekkel és több rétegű technikákkal zajlott, hogy megkerülje a védekezési mechanizmusokat. A SmokeLoader egy plug-in alapú rendszer, amely további rosszindulatú komponenseket képes telepíteni. A kártevő sok helyen elrejtette magát, és célzottan kerülte a detektálást.