Újra aktív a Careto (The Mask)

Egy kevéssé ismert kiberkémkedési szereplő, aki The Mask (vagy Careto) néven ismert, új támadásokhoz kapcsolódik, amelyek egy meg nem nevezett latin-amerikai szervezetet céloztak meg 2019-ben és 2022-ben. A The Mask APT egy legendás kiberszereplő, amely legalább 2007 óta hajt végre rendkívül kifinomult támadásokat – írja Georgy Kucherin és Marc Rivero, a Kaspersky kutatói egy múlt héten közzétett elemzésben. A The Mask célpontjai általában kormányok, diplomáciai szervezetek és kutatóintézetek. A Careto néven is ismert kiberszereplőről a Kaspersky már több mint egy évtizeddel ezelőtt, 2014 februárjában dokumentálta, hogy 2007 óta több mint 380 áldozatot vett célba. A hackercsoport eredete jelenleg ismeretlen.

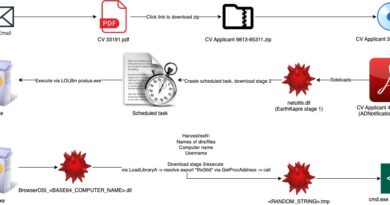

A célhálózatokhoz való kezdeti hozzáférést spear-phishing e-mailekkel szerzik meg, amelyekbe egy rosszindulatú weboldalra mutató linkeket ágyaznak be, amelyek célja, hogy böngészőalapú zero-day exploitokat indítsanak el a látogató megfertőzésére (pl. CVE-2012-0773), majd ezt követően jóindulatú oldalakra, például a YouTube-ra vagy egy hírportálra irányítják át őket. Bizonyos bizonyítékok arra is utalnak, hogy a kiberszereplő átfogó kártevő arzenált fejlesztett ki, amely képes Windows, macOS, Android és iOS rendszereket is megcélozni. A Kaspersky közölte, hogy a The Mask 2022-ben egy latin-amerikai szervezetet vett célba, és egy eddig még nem meghatározott módszerrel, a WorldClient nevű MDaemon webmail komponens felhasználásával alakított ki perzisztenciát. A WorldClient lehetővé tette az olyan bővítmények betöltését, amelyek az ügyfelektől az e-mail szerverhez érkező egyéni HTTP-kérelmeket kezelik. A kiberszereplő állítólag saját bővítményt állított össze, és azt a WorldClient.ini fájlban rosszindulatú bejegyzések hozzáadásával konfigurálta a bővítmény DLL elérési útvonalának megadásával.

A DLL-t úgy tervezték, hogy olyan parancsokat futtasson, amelyek lehetővé teszik a felderítést, a fájlrendszerrel való interakciókat és további hasznos terhek végrehajtását. A 2022-es támadásban a támadó ezt a módszert használta arra, hogy a szervezet hálózatán belül más számítógépekre is átterjedjen, és elindítson egy FakeHMP („hmpalert.dll”) nevű implantátumot. Ezt a HitmanPro Alert szoftver legitim illesztőprogramja („hmpalert.sys”) segítségével érte el, kihasználva, hogy az nem ellenőrzi az általa betöltött DLL-ek jogszerűségét, így lehetővé téve a kártevő bejuttatását a rendszer indítása során a privilegizált folyamatokba. A kiberszereplő a „hmpalert.sys” driver használatával egy ismeretlen személy vagy szervezet gépét is megfertőzte 2024 elején.