PayPal adathalász támadás

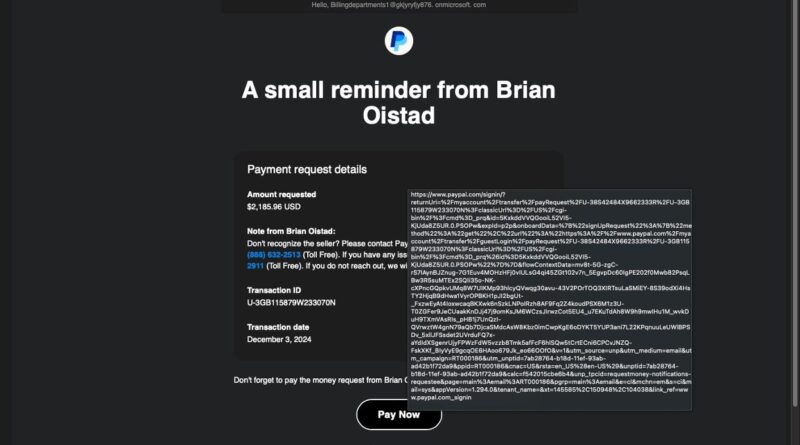

A Fortinet jelentése egy új típusú PayPal adathalász támadást mutat be, amely nem a hagyományos módszereket alkalmazza, így nehezebben felismerhető. A támadó egy érvényes PayPal fizetési kérelmet küld egy Microsoft 365 tesztdomainről létrehozott terjesztési listán keresztül, amely tartalmazza a célpontok e-mail címeit. Az e-mail feladója és a benne található linkek valódinak tűnnek, mivel a PayPal rendszerén keresztül érkeznek, és a Microsoft 365 SRS (Sender Rewrite Scheme) átírja a feladót, így az SPF/DKIM/DMARC ellenőrzéseken átmegy. A címzett egy valós PayPal bejelentkezési oldalra kerül, ahol egy fizetési kérelmet lát. Ha a felhasználó bejelentkezik és elfogadja a kérelmet, a támadó hozzáférést nyerhet a PayPal-fiókjához.

Az e-mail és a linkek valódinak tűnnek, mivel a PayPal rendszerén belül jönnek létre, így a hagyományos adathalász szűrők nem észlelik őket. A felhasználók megszokták, hogy a PayPal-tól érkező e-mailek megbízhatóak, ezért kevésbé gyanakodnak.

Legyen körültekintő minden váratlan fizetési kérelemmel kapcsolatban, még akkor is, ha az hivatalos forrásból származik. Mielőtt bármilyen fizetési kérelmet elfogadna, ellenőrizze a kérelem részleteit és a feladó hitelességét. Rendszeres biztonsági képzésekkel növelje a felhasználók éberségét az ilyen típusú támadásokkal szemben.

A Fortinet kiemeli, hogy a hagyományos adathalász szűrők mellett fontos a felhasználók oktatása és a gyanús tevékenységek felismerése a hasonló támadások megelőzése érdekében.