One Mikro Typo

Az Infoblox Threat Intelligence csapata egy jelentős kiberbiztonsági incidenst azonosított, amelyben egy egyszerű DNS-konfigurációs hiba lehetővé tette egy orosz botnet számára rosszindulatú szoftverek terjesztését.

A kutatók körülbelül 13,000 feltört MikroTik eszközt azonosítottak, amelyek egy kiterjedt botnet részét képezték. A támadók kihasználták a MikroTik eszközök DNS-beállításainak hibáit, amelyek lehetővé tették számukra a forgalom átirányítását és rosszindulatú szoftverek terjesztését. A botnetet spam e-mailek küldésére használták, amelyek rosszindulatú csatolmányokat tartalmaztak, így terjesztve a kártevőket.

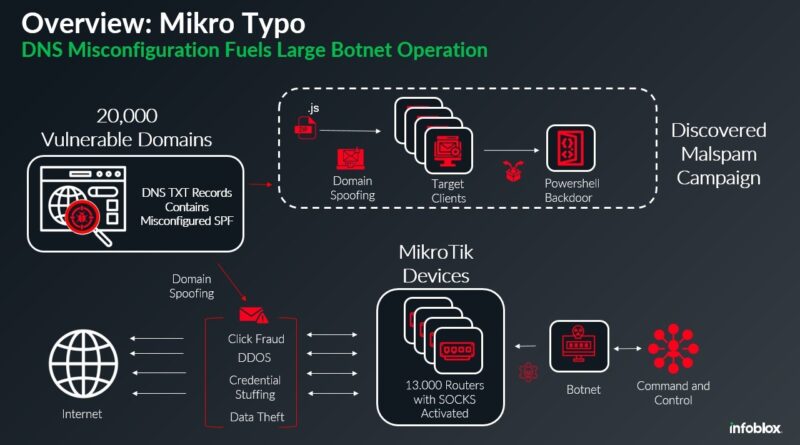

A kutatás feltárta, hogy egy jelentős botnet működéséhez több mint 13 000 kompromittált MikroTik eszközt használtak, amelyeket támadók nyitott SOCKS4 proxyként konfiguráltak. Ezeket az eszközöket rosszindulatú tevékenységek széles körére, például DDoS támadásokra, adathalász kampányokra és adatlopásra használták. A botnet több mint 20 000 domain nevet használt hamisított e-mailek küldésére, amelyeket egy malspam kampány részeként terjesztettek.

A támadók kihasználták a DNS SPF rekordok hibáit, amelyek lehetővé tették számukra, hogy megkerüljék az e-mailes biztonsági intézkedéseket. Ez a sérülékenység rámutat arra, mennyire fontos a DNS-konfigurációk helyes beállítása és rendszeres felülvizsgálata. A tanulmány hangsúlyozza, hogy az ilyen típusú fenyegetések kezelése érdekében kiemelten fontos a hálózati eszközök firmware-jének frissítése, a nem használt szolgáltatások letiltása és a hálózati forgalom folyamatos monitorozása.