Kompromitált Chrome bővítmények

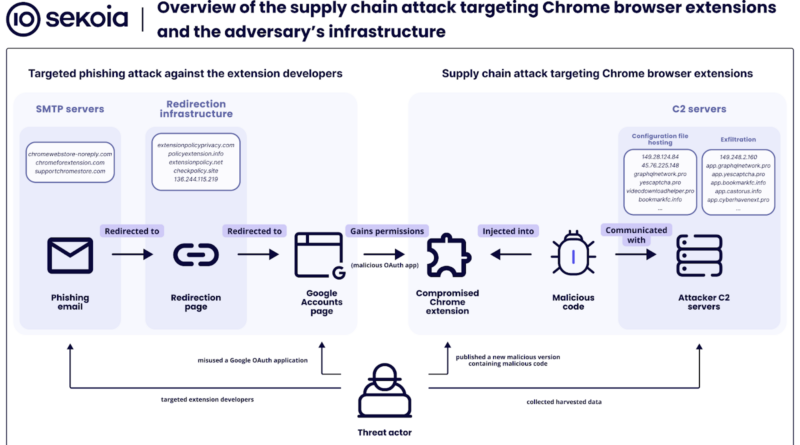

A Sekoia jelentése szerint 2024. december 26-án a Cyberhaven adatvédelmi cég tájékoztatta felhasználóit a Chrome böngészőjükhöz készült bővítmények kompromittálódásáról. A támadó az kiterjesztés fejlesztőjének jogosultságait kihasználva, amelyeket egy célzott phishing támadással szerzett meg, egy rosszindulatú verziót töltött fel a Cyberhaven-ből a Chrome Web Store-ba.

A vizsgálatok során kiderült, hogy a támadó 2024 decemberében körülbelül egy tucat Chrome bővítményt kompromittált, amelyek potenciálisan több százezer végfelhasználót érinthettek. A kártékony kód célja az volt, hogy érzékeny adatokat gyűjtsön a felhasználók webböngészőiből, így például API kulcsokat, munkamenet sütiket és más hitelesítési tokeneket, például a ChatGPT és a Facebook for Business szolgáltatásokból.

A Sekoia elemzői a kompromittált bővítmények fejlesztőinek értesítése után vissza tudták követni a kezdeti phishing e-maileket. Ez segített teljes mértékben feltárni a támadást, valamint egy 2023-tól vagy még korábbról működő infrastrukturális hálózatot is felfedeztek.

A blogbejegyzés részletesen bemutatja a támadást, különös figyelmet fordítva a célzott phishing támadásokra és a kártékony kódra, amelyet a kompromittált kiterjesztésekhez adtak hozzá. Emellett betekintést nyújt a támadó infrastruktúrájába és ajánlásokat ad a felkészüléshez, valamint az áldozatok számára hasznos indikátorokat (IoC-k).

A támadás két fő része a Chrome kiterjesztés fejlesztőit célzó spearphishing támadások, amelyek 2024 november közepétől kezdődtek és a december elejétől kezdődő kiterjesztés-kompromittálások, amelyek több száz ezer felhasználót érinthettek.

A támadók OAuth Google alkalmazásokat használtak a fejlesztők jogosultságainak megszerzésére, hogy új verziókat tölthessenek fel a Chrome Web Store-ba. A cél a felhasználói adatok, API kulcsok és egyéb hitelesítési információk gyűjtése volt, különösen a ChatGPT és a Facebook for Business szolgáltatásaitól.

A Sekoia elemzői szerint a támadó infrastruktúrája folyamatos, és a kiterjesztések kompromittálása mellett más technikákat is alkalmaztak 2023 és 2024 során. Az ellopott adatok értékesíthetők vagy a támadók további kampányokhoz használhatják őket. A Sekoia folytatni fogja a támadó infrastruktúrájának figyelemmel kísérését, valamint más hasonló támadások monitorozását, egyben megosztották az azonosításhoz szükséges mutatókat.