LTE és 5G implementációs sérülékenységek

Egy akadémikusokból álló csoport nyilvánosságra hozta az LTE és az 5G implementációt érintő 119 sérülékenység részleteit, amelyeket egy támadó kihasználva megzavarhatja a szolgáltatáshoz való hozzáférést, és akár a core hálózatba is bejuthat. A 119 biztonsági rés, amelyekhez 97 egyedi CVE-azonosítót rendeltek, hét LTE implementációt – Open5GS, Magma, OpenAirInterface, Athonet, SD-Core, NextEPC, srsRAN – és három 5G implementációt – Open5GS, Magma, OpenAirInterface – érint a Floridai Egyetem és az Észak-Karolinai Állami Egyetem kutatói szerint.

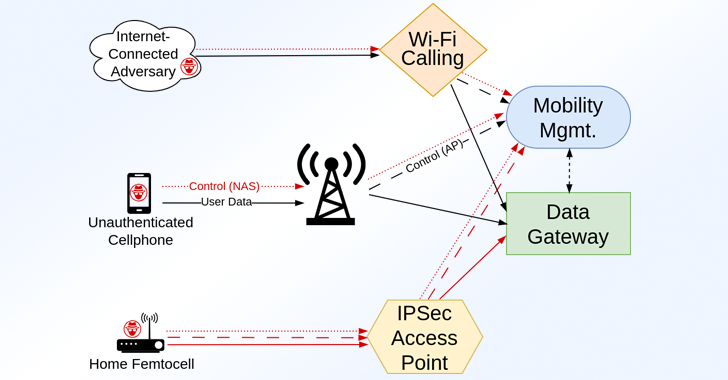

A felfedezés a RANsacked nevű fuzzing-gyakorlat eredménye, amelyet a kutatók a RAN (Radio Access Network) – Core interfészek ellen végeztek, amelyek képesek közvetlenül a mobilkészülékek és bázisállomások bemenetét fogadni. A kutatók szerint az azonosított sérülékenységek közül több olyan puffer túlcsordulással és memóriakorrupciós hibával kapcsolatos, amelyek felhasználhatók a mobil maghálózatba való behatolásra, és ezt a hozzáférést kihasználva az összes előfizető mobiltelefon helymeghatározási és kapcsolati információinak megfigyelésére, célzott támadások végrehajtására egyes előfizetők ellen, valamint további rosszindulatú műveletek végrehajtására a hálózaton. Az azonosított hibák egy részét bármelyik nem hitelesített mobileszköz kihasználhatja.

A mobilhálózatokat kritikus infrastruktúrának tekintjük mind a mindennapi kommunikáció, mind a sürgősségi szolgáltatások szempontjából, olyannyira, hogy rendelkezésre állásukat és megbízhatóságukat gyakran szigorúan szabályozzák a kormányzati szervek. Az azonosított 119 sérülékenység közül mindegyik felhasználható a mobilkommunikáció (telefonhívások, üzenetküldés és adatok) tartós megszakítására. Egy támadó folyamatosan össze tudja omlasztani a Mobility Management Entity (MME), illetve az Access and Mobility Management Function (AMF) funkciót egy LTE/5G hálózatban, egyszerűen egyetlen kis adatcsomag hálózaton történő elküldésével, mint nem hitelesített felhasználó (SIM-kártya nélkül).