Kriptominer támadások

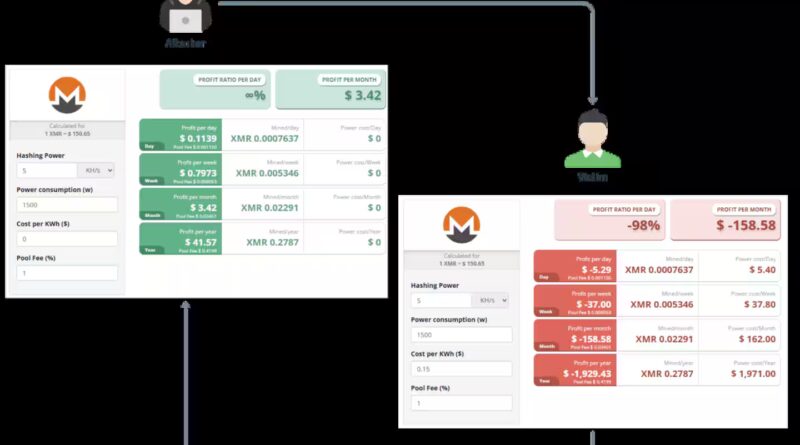

Az Akamai blogbejegyzése a kriptominer támadások belső működését és technikáit ismerteti. A cikk részletesen bemutatja, hogyan használják a kiberbűnözők a rosszindulatú kriptominer szkripteket a rendszerek kihasználására, hogy azokat nem engedélyezett módon bányászati feladatokra állítsák be, így felhasználva az áldozatok erőforrásait a kriptovaluták bányászatára.

A kriptominer támadások jellemzően a rendszerek sebezhetőségeit, gyenge konfigurációkat, és nyitott portokat kihasználva terjednek. A támadók gyakran kompromittálják a weboldalakat, hogy azokat terjesztési pontként használják, és ezek révén elérjék a célszemélyeket. A blog részletezi a támadás során alkalmazott módszereket, beleértve a különböző exploitokat és payloadok használatát, amelyek segítségével a támadók távolról telepíthetik a bányász szoftvert az áldozatok gépeire.

A bejegyzés külön figyelmet szentel a kriptominer támadások felismerésének és megelőzésének is. Kiemeli a biztonsági intézkedések fontosságát, mint például a rendszeres szoftverfrissítések és a megfelelő tűzfal beállítások alkalmazását. Emellett javasolja a monitoring és a viselkedéselemzés használatát, hogy a rendszergazdák gyorsan észlelhessék a gyanús aktivitásokat, mint például a túlzott CPU használatot, ami gyakran a bányász szoftverek futtatásának jele.

Az Akamai hangsúlyozza, hogy a kriptominer támadások nemcsak a céges rendszerek erőforrásait terhelhetik meg, hanem hosszú távon jelentős pénzügyi veszteségeket is okozhatnak az áldozatoknak. A megfelelő védelmi intézkedések, mint a tűzfalak, a rendszeres szoftverfrissítések, és a rosszindulatú kódok észlelése segíthetnek minimalizálni a támadások hatását és megakadályozni azok elterjedését.