Microsoft Graph API és SharePoint kihasználása

A FortiGuard Labs azonosított egy adathalász kampányt, amely a Havoc nevű, nyílt forráskódú parancs- és vezérlési (C2) keretrendszer módosított változatát használja. A támadók a Microsoft Graph API-t és a SharePoint szolgáltatást kihasználva rejtik el a rosszindulatú kommunikációt, megnehezítve ezzel a felismerést és a védekezést.

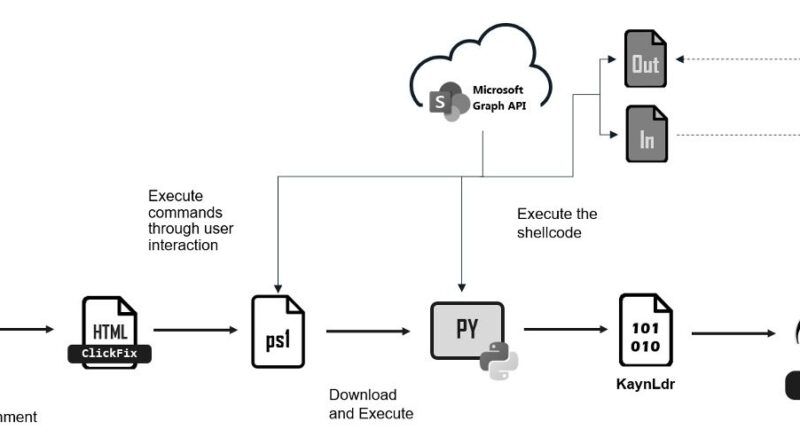

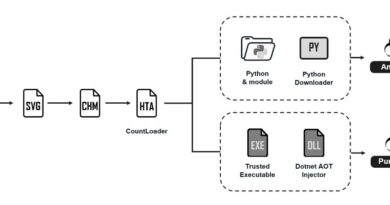

A kampány egy adathalász e-maillel kezdődik, amelyhez egy HTML fájl van csatolva. Az e-mail sürgető hangnemben kéri a címzettet a csatolmány megnyitására. A csatolt Documents.html fájl egy hamis hibaüzenetet jelenít meg, és arra ösztönzi a felhasználót, hogy másoljon be egy rosszindulatú PowerShell parancsot a terminálba vagy a PowerShell ablakba, ezzel elindítva a káros kódot. A parancs egy távoli PowerShell szkriptet tölt le és futtat, amely ellenőrzi, hogy a környezet homokozó-e, majd letölti és futtatja a következő szakaszt, egy Python szkriptet. A Python szkript orosz nyelvű hibakeresési információkat tartalmaz, és célja egy shellkód betöltése és végrehajtása a memóriában. A KaynLdr egy GitHub-on elérhető shellkód betöltő, amely egy beágyazott DLL-t tölt be reflektíven. API hash-elést alkalmaz egy módosított DJB2 algoritmussal, és az ntdll API-kat használja a memória allokálásához és leképezéséhez. A módosított Havoc Demon DLL a Microsoft Graph API-t használja a SharePoint fájlok kezelésére, így a C2 kommunikációt jól ismert szolgáltatásokon belül rejti el.

A támadók kreatívan használják ki a megbízható szolgáltatásokat, mint a Microsoft Graph API és a SharePoint, hogy elrejtsék rosszindulatú tevékenységüket.