Infostealer kampány

A Splunk Threat Research Team felfedezett egy kiterjedt támadási kampányt, amely az Egyesült Államok nyugati partján működő internetszolgáltatók (ISP-k) infrastruktúráját, valamint Kínát célozta meg. A támadások Kelet-Európából indultak, és egyszerű eszközöket használtak, amelyek a fertőzött számítógépek erőforrásait kriptobányászati kártevők telepítésére használták fel.

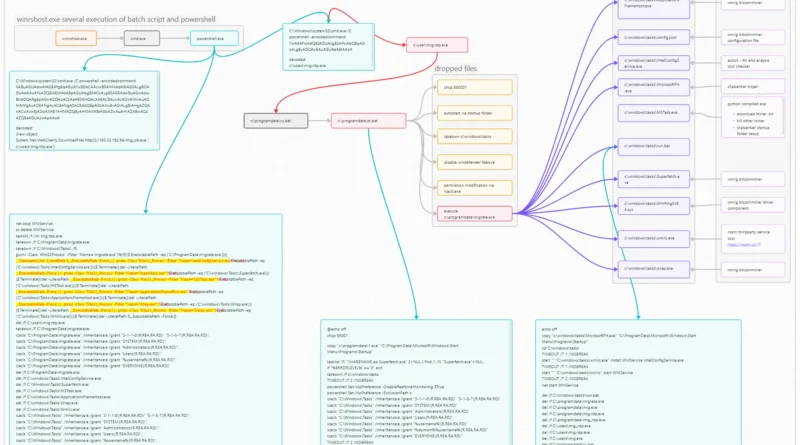

A támadók brute force módszerrel, gyenge jelszavak kihasználásával jutottak be az ISP-k rendszereibe. A behatolás után adatokat szivárogtattak ki C2 szerverekre, és további rosszindulatú szoftvereket telepítettek. A használt malwareek képesek voltak önmagukat törölni a felfedezés elkerülése érdekében, valamint tartós jelenlétet biztosítani a rendszerekben, miközben letiltották a távoli hozzáférést. A támadók a fertőzött rendszereket felhasználták további hálózati címek (CIDR) elleni támadásokhoz.

A támadók minimalizálták tevékenységüket a felfedezés elkerülése érdekében, kivéve a már kompromittált fiókok által létrehozott nyomokat. Elsősorban szkriptnyelveken alapuló eszközöket használtak, mint például Python és PowerShell, amelyek lehetővé tették számukra a korlátozott környezetekben való működést, és API-hívásokat (például a Telegramot) alkalmaztak a C2 műveletekhez.

A behatolás után több binárist helyeztek el egy Migration nevű mappában, így hálózati szkennelő eszközöket (például masscan.exe), adatlopó kártevőket és kriptobányász payloadokat. Ezek a fájlok SSH-kapcsolatokat is létesítettek a C2 kommunikációhoz, és a mappában célzott IP-címeket és jelszavakat tartalmazó szövegfájlokat is találtak.