Ballista IoT botnet

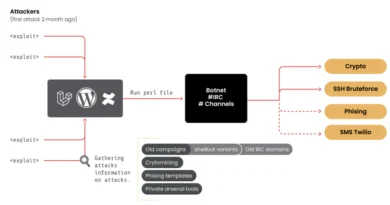

A Cato Networks biztonsági kutatói felfedeztek egy új, Ballista nevű IoT botnetet, amely a TP-Link Archer routereket használja ki. A botnet a CVE-2023-1389 azonosítójú, távoli kódfuttatást lehetővé tevő sebezhetőséget használja ki ezekben az eszközökben, és automatikusan terjed az interneten keresztül.

A botnet egy malware droppert használ, amely letölti és futtatja a kártevőt a célzott eszközön. A telepítés után a malware egy TLS titkosított parancs- és vezérlőcsatornát (C2) hoz létre a 82-es porton, amely lehetővé teszi a támadók számára, hogy teljes mértékben irányítsák a fertőzött eszközt. A kártevő képes további távoli kódfuttatásra, szolgáltatásmegtagadási (DoS) támadások végrehajtására, valamint érzékeny fájlok olvasására a helyi rendszeren.

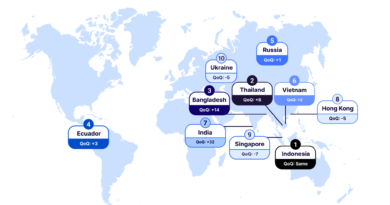

A Censys keresési platform adatai szerint több mint 6000 sebezhető TP-Link Archer útválasztó van kitéve az interneten. A botnet célpontjai között szerepelnek gyártó-, egészségügyi, szolgáltató- és technológiai szektorban működő szervezetek az Egyesült Államokban, Ausztráliában, Kínában és Mexikóban.

A Cato Networks közepes biztonsággal egy olaszországi fenyegetési szereplőhöz köti a Ballista botnetet, az IP-cím helye (2.237.57[.]70) és az olasz nyelvű karakterláncok alapján, amelyek a malware bináris fájljaiban találhatók.

A TP-Link kiadott egy firmware-frissítést a CVE-2023-1389 sebezhetőség javítására. Az érintett eszközök tulajdonosainak azonnal telepíteniük kell ezt a frissítést a további fertőzések elkerülése érdekében.