Operation AkaiRyū

Az ESET kutatói 2024 augusztusában felfedezték, hogy a MirrorFace APT, Kínához köthető kiberkémkedési csoport egy közép-európai diplomáciai intézetet célzott meg az Expo 2025 kapcsán, amelyet Oszakában, Japánban rendeznek meg. Ez az első ismert eset, amikor a MirrorFace európai célpontot támadott meg.

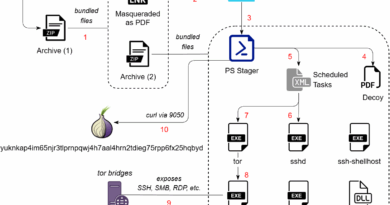

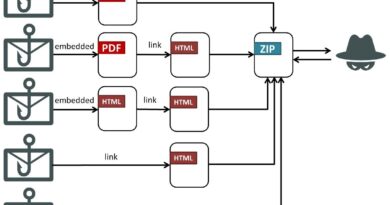

A MirrorFace új eszközöket alkalmazott, mint például egy testreszabott AsyncRAT változatot, amelyet egy összetett végrehajtási láncon keresztül futtatott a Windows Sandbox környezetében. A csoport újra használni kezdte az ANEL nevű backdoort, amelyet korábban kizárólag az APT10 csoport használt. Ez arra utal, hogy a MirrorFace és az APT10 között kapcsolat állhat fenn, és a MirrorFace az APT10 egyik alcsoporjaként működhet. A támadások célja az volt, hogy kémkedjenek és érzékeny adatokat szerezzenek meg. A csoport adathalász e-maileket használt, amelyek rosszindulatú csatolmányokat tartalmaztak, és a címzetteket arra ösztönözték, hogy nyissák meg ezeket a fájlokat.

Bár a MirrorFace elsősorban japán szervezeteket támadott, ez az eset azt mutatja, hogy a csoport érdeklődése kiterjedhet más régiókra is, különösen, ha azok kapcsolódnak Japánhoz vagy japán eseményekhez, mint például az Expo 2025.

A csoport gondosan megtervezett adathalász e-maileket küldött, amelyek rosszindulatú csatolmányokat tartalmaztak.Ezek megnyitása után a támadók hozzáférést szereztek a célpont rendszereihez. A MirrorFace egy erősen testreszabott AsyncRAT változatot használt, amelyet a Windows Sandbox környezetében futtatott, hogy elkerülje a biztonsági rendszerek észlelését. A csoport a Visual Studio Code távoli alagút funkcióját is kihasználta, hogy észrevétlen hozzáférést biztosítson a fertőzött gépekhez, tetszőleges kódot futtasson és további eszközöket telepítsen.