Raspberry Robin

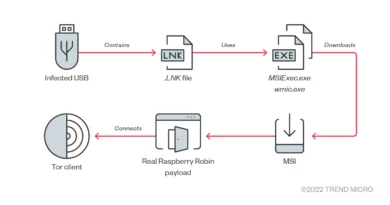

A Silent Push biztonsági kutatói részletes elemzést tettek közzé a Raspberry Robin nevű rosszindulatú programról, amely kezdetben USB-eszközökön terjedő féregként vált ismertté, de mára egy összetett fenyegetéssé fejlődött, amely más támadó csoportok számára biztosít kezdeti hozzáférést a kompromittált rendszerekhez.

A kutatók közel 200 egyedi Raspberry Robin parancs- és vezérlési (C2) domént azonosítottak, kulcsfontosságú névszerverek és domain elnevezési konvenciók elemzésével. A Raspberry Robin kezdeti hozzáférési szolgáltatásokat nyújt különböző, főként oroszországi bűnözői csoportoknak, beleértve a SocGholish, Dridex és LockBit csoportokat.

Kezdetben USB-meghajtókon keresztül terjedt, de ma már webes letöltéseken és Windows Script fájlokon (WSF) keresztül is terjedt.

Az amerikai Kiberbiztonsági és Infrastruktúra Biztonsági Ügynökség (CISA) 2024 szeptemberében bejelentette, hogy az orosz GRU 29155-ös egysége is használja a Raspberry Robin-t.

A kockázatcsökkentő javaslatok között szerepel az ismeretlen USB-eszközök használatának korltozása, és az automatikus futtatás elleni védelm. A hálózati forgalom monitorozása a gyanús tevékenységek és a C2 kommunikáció észlelése érdekében.