Észak-Korea kiberműveleti struktúrája

A Paradigm által publikált elemzés alaposan feltárja Észak-Korea kiberműveleti struktúráját és annak működési logikáját. A cikk középpontjában az a megállapítás áll, hogy a külső megfigyelők hajlamosak egységes entitásként kezelni az észak-koreai fenyegetési szereplőket, holott valójában ezek szigorú pártirányítás alatt működő, hierarchikusan elkülönülő egységekből állnak.

A kiberoperációk elsődleges irányító szerve a Munkáspárt (WPK), amely az egész állami apparátust, így a Koreai Néphadsereget (KPA) és annak kiberegységeit is felügyeli. A hadsereg részeként működik a Felderítési Főhivatal (Reconnaissance General Bureau – RGB), amely többek között a hírhedt Lazarus csoport felett is kontrollt gyakorol. Az RGB alá tartoznak az olyan specifikus fenyegetési alprogramok is, mint az AppleJeus, az APT38 vagy a TraderTraitor, amelyek különböző célpontokat és támadási módszereket alkalmaznak. A nukleáris és hadipari fejlesztésekért felelős Fegyveripari Osztály (MID) ugyan formálisan nem része a hadseregnek, de kritikus szerepet tölt be, különösen az észak-koreai IT-munkások világszerte történő elhelyezésében.

A Lazarus csoport működése különösen figyelemre méltó, mivel már 2014 óta, a Sony Pictures elleni támadás óta jelen van a nemzetközi kiberfenyegetési térképen. Az ezt követő években részt vettek a Bangladesi Központi Bank elleni pénzügyi műveletben, valamint a WannaCry zsarolóvírus globális terjesztésében. A csoport nem pusztán destruktív célokat követ: a pénzügyi eszközszerzés legalább olyan fontos a rezsim számára, mint a kémkedés és a katonai hírszerzés.

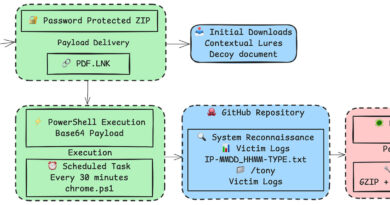

Más alprogramok specifikusabb célokat szolgálnak. Az AppleJeus többnyire hamisított kriptovaluta-alkalmazásokon keresztül juttat be kártevőt a célgépekre. A DangerousPassword inkább kevésbé kifinomult adathalász kampányokkal dolgozik, e-mailben terjesztett fertőzött mellékletek révén. A TraderTraitor nevet viselő szereplő olyan kriptoszolgáltatókat támad meg, mint az Axie Infinity, kifinomult social engineering technikák segítségével.

A MID alá tartozó IT-munkás programok olyan személyeket képeznek, akik külföldi techcégeknél próbálnak munkát szerezni. Két fontos alterület figyelhető meg: a Contagious Interview néven ismert módszertan során a támadók állásinterjúkat színlelnek, amelyek során a célszemélyeket kártékony kód végrehajtására veszik rá. A Wagemole típusú tevékenység ennél kifinomultabb: a munkások ténylegesen bejutnak vállalatokhoz, ahol hónapokig vagy évekig építik be magukat a szervezet informatikai rendszereibe, és hosszú távon hasznosítható hozzáférést szereznek.

Az elemzés világosan rámutat arra, hogy az észak-koreai kiberfenyegetés nem csupán egyetlen csoportot jelent, hanem egy párt által irányított, jól szervezett műveleti hálózatot, amely gazdasági, katonai és hírszerzési célokat egyaránt szolgál. A védekezéshez nemcsak technikai eszközökre van szükség, hanem arra is, hogy a célpontok — különösen a technológiai cégek és kriptoszolgáltatók — felismerjék a hosszú távú beépülési stratégiákat, és biztonságtudatosan kezeljék a toborzási, fejlesztési és hozzáférésmenedzsment folyamataikat.