Többlépcsős támadás

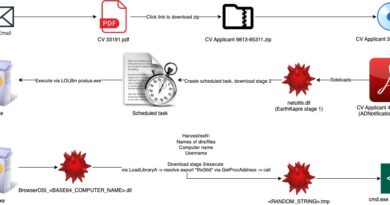

Az Ontinue Cyber Defense Center egy összetett, több lépcsős támadást azonosított, amely során a támadók vishing, távoli hozzáférési eszközök és living-off-the-land (LotL) technikák kombinációját alkalmazták a kezdeti hozzáférés megszerzésére és a tartós jelenlét kialakítására.

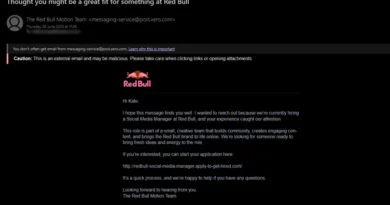

A támadók első lépésként kihasználták a nyilvánosan elérhető kommunikációs csatornákat, és egy Microsoft Teams üzeneten keresztül rosszindulatú PowerShell parancsfájlt juttattak el a célpontnak. Ezt követően a Quick Assist nevű eszközt használták a rendszer távoli elérésére, majd aláírt bináris fájlokat, például a TeamViewer.exe-t telepítettek, amelyekhez egy rosszindulatú DLL-t (TV.dll) társítottak. Végül egy Node.js alapú, JavaScript-ben írt hátsó ajtót (backdoor) hajtottak végre, amely lehetővé tette a további vezérlést és adatgyűjtést.

Ez a támadási lánc megmutatja, hogy egy viszonylag egyszerű vishing-alapú social engineering technika hogyan vezethet teljes körű kompromittáláshoz, ha azt megbízható eszközökkel, aláírt binárisokkal és rejtett második szintű kártevőkkel kombinálják. A támadás során alkalmazott technikák nagy hasonlóságot mutatnak a Microsoft által Storm-1811 néven ismert fenyegetési szereplő módszereivel, aki korábban vishinget, Quick Assist-et és social engineering taktikákat alkalmazott a kezdeti hozzáférés megszerzésére. Bár a pontos attribúció nem bizonyított, a hasonló taktikák és eljárások arra utalnak, hogy a támadók hasonló módszereket alkalmaznak.

A védekezés érdekében kiemelten fontos a felhasználók oktatása a social engineering támadások felismerésére és kezelésére. Emellett javasolt a távoli hozzáférési eszközök használatának szigorú ellenőrzése és a rendszeres biztonsági frissítések alkalmazása a hasonló támadások megelőzése érdekében.