SpyNote

A DomainTools jelentése szerint újonnan regisztrált domaineken keresztül terjesztik az AndroidOS SpyNote nevű kártékony programot, amely egy távoli hozzáférést biztosító trójai (RAT). Ezek a domainek olyan megtévesztő weboldalakat hosztolnak, amelyek a Google Play Áruház népszerű alkalmazásainak telepítési oldalait utánozzák, így csalogatva a felhasználókat a SpyNote letöltésére.

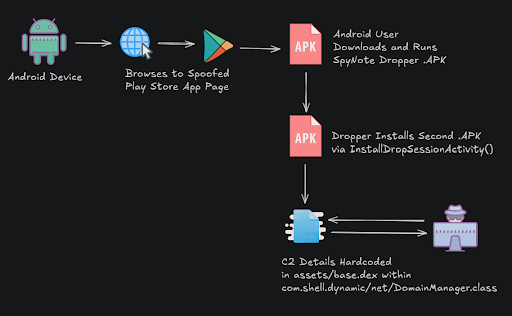

A támadók által használt domainek regisztrációs mintázatai és a weboldalak felépítése hasonlóságokat mutatnak, beleértve a használt IP-címeket, SSL tanúsítványokat és névszervereket. A weboldalak gyakran tartalmaznak képgalériákat, amelyek a Google Play Áruház alkalmazásoldalainak képernyőképeit jelenítik meg, ezzel erősítve a hitelesség látszatát. A letöltési folyamat során a felhasználó egy JavaScript függvény segítségével egy rejtett iframe-en keresztül tölti le a kártékony .apk fájlt, amely a SpyNote droppert tartalmazza.

A SpyNote telepítése két lépésben történik: először a dropper .apk fájl kerül a készülékre, amely egy második, beágyazott .apk fájlt telepít, amely tartalmazza a SpyNote fő funkcióit. Ez a kártékony program széleskörű hozzáférést biztosít a fertőzött eszközhöz, beleértve az SMS-ek, névjegyek, hívásnaplók, helyadatok és fájlok elérését. Emellett képes távolról aktiválni a kamerát és a mikrofont, manipulálni a hívásokat, valamint tetszőleges parancsokat végrehajtani. A SpyNote különösen aggasztó képessége, hogy a billentyűleütések naplózásával, valamint az akadálymentesítési szolgáltatások kihasználásával képes megszerezni a kétfaktoros hitelesítési kódokat is.

A jelentés szerint a SpyNote-ot olyan fejlett fenyegetési szereplők is alkalmazzák, mint az OilRig (APT34), az APT-C-37 (Pat-Bear) és az OilAlpha, és korábban már bevetették indiai védelmi személyzet ellen is. A kártékony program népszerűsége részben annak köszönhető, hogy elérhető egy builder eszköz az alvilági fórumokon, amely megkönnyíti a kártékony .apk fájlok létrehozását.

A védekezés érdekében a felhasználóknak javasolt, hogy csak hivatalos alkalmazásboltokból töltsenek le alkalmazásokat, figyeljenek a gyanús weboldalakra és letöltési linkekre, valamint rendszeresen frissítsék eszközeik biztonsági szoftvereit.A szervezeteknek érdemes monitorozniuk az újonnan regisztrált domaineket és a hozzájuk kapcsolódó IP-címeket, valamint oktatniuk a felhasználókat az ilyen típusú támadások felismerésére és elkerülésére.