Fájl nélküli PowerShell loader

A Qualys Threat Research Unit (TRU) jelentése szerint egy új, fájl nélküli (fileless) támadási láncot azonosítottak, amely PowerShell-alapú shellcode betöltőt (loader) alkalmaz a Remcos RAT (Remote Access Trojan) memóriában történő végrehajtására. Ez a módszer jelentősen megnehezíti a hagyományos antivírus és végpontvédelmi rendszerek számára a fenyegetés észlelését, mivel a kártékony kód nem hagy nyomot a lemezen.

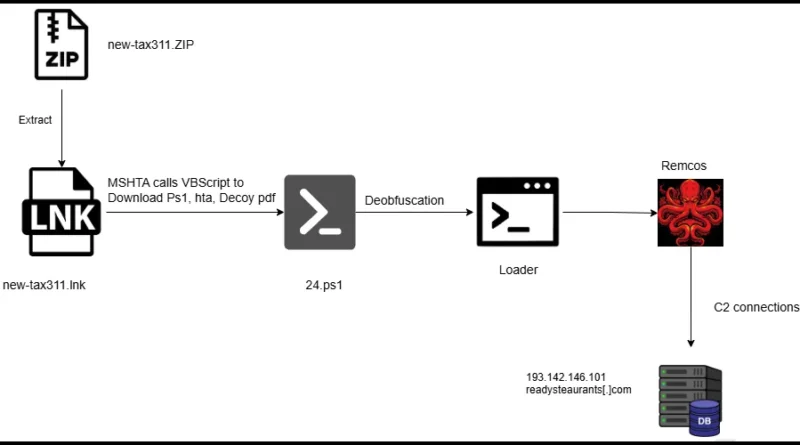

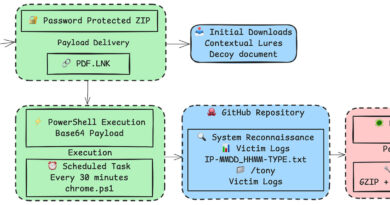

A támadás kezdetén a felhasználók ZIP tömörített fájlokat kapnak, amelyekben LNK (parancsikon) fájlok találhatók, gyakran Office dokumentumoknak álcázva. Ezek a fájlok az mshta.exe segítségével végrehajtanak egy obfuszkált HTA (HTML Application) fájlt, amely VBScript kódot tartalmaz. Ez a szkript kijátssza a Windows Defender védelmét, letölt egy PowerShell szkriptet a C:/Users/Public/ könyvtárba, és hozzáadja ezt a mappát a Windows Defender kizárási listájához az Add-MpPreference -ExclusionPath parancs segítségével. Ezen kívül a szkript módosítja a Windows rendszerleíró adatbázisát, hogy biztosítsa a tartósságot (persistencia).

A letöltött PowerShell szkript (24.ps1) erősen obfuszkált, és két Base64-kódolt adatblokkot tartalmaz. Az első egy 104 KB méretű shellcode betöltő, amely dinamikusan feloldja a szükséges API-címeket a Process Environment Block (PEB) segítségével, és a CallWindowProcW() függvényen keresztül hajtja végre a kódot. A második egy 484 KB méretű PE fájl, amely a Remcos RAT-ot tartalmazza.

A Remcos RAT egy 32 bites, Visual Studio C++ 8 segítségével fordított távoli hozzáférési trójai, amely számos funkcióval rendelkezik, többek között: kulcsnaplózás, képernyőképek készítése, mikrofon- és kamerahozzáférés, valamint böngészőadatok ellopása. A kártékony program a readysteaurants[.]com domainen keresztül kommunikál a vezérlőszerverrel (C2) TLS protokollon keresztül, és különféle parancsokat hajt végre, például programok listázása, folyamatok kezelése, fájlműveletek végrehajtása, parancsok futtatása, rendszerleíró kulcsok módosítása, kulcsnaplózás és vágólapadatok elérése.

A Remcos RAT emellett különféle anti-analízis technikákat alkalmaz, például kivételkezelést, heap-ellenőrzést és debugger-észlelést, hogy elkerülje a biztonsági elemzéseket. A program a böngészők könyvtárait is átvizsgálja, hogy ellopja a mentett hitelesítő adatokat és sütiket.

A Qualys EDR és EPP megoldásai képesek észlelni és karanténba helyezni az ilyen típusú fenyegetéseket, különösen a PowerShell-alapú betöltőket és a kártékony LNK fájlokat. A védelem megerősítése érdekében javasolt a PowerShell naplózás, az AMSI (Antimalware Scan Interface) monitorozás és egy robusztus EDR megoldás alkalmazása. A korai észlelés kulcsfontosságú az ilyen típusú fenyegetések megállításában.