Beépülő AI „ügynökök” rejtett fenyegetése

Az ARIMLABS kutatói biztonsági tanulmányt tettek közzé az autonóm böngésző mesterséges intelligencia alapú agentek-ről. A tanulmány -The Hidden Dangers of Browsing AI Agents – átfogó biztonsági értékelést nyújt az autonóm browser agent-ekről, amelyek nagy nyelvi modellek (LLM-ek) által vezéreltek. Az agentekek egyre gyakrabban alkalmazottak webalapú feladatok automatizálására, azonban dinamikus tartalmakra, eszközvégrehajtásra és felhasználói adatokra való támaszkodásuk széles támadási felületet eredményez.

A tanulmány elsőként mutat be egy teljes körű fenyegetésmodellt az ilyen agentek számára, és gyakorlati útmutatást nyújt a valós környezetben történő biztonságos telepítésükhöz. A szerzők védekezési stratégiát javasolnak, amely magában foglalja a bemeneti adatok tisztítását, a tervező és végrehajtó komponensek elkülönítését, formális elemzők alkalmazását és munkamenet-védelmi intézkedéseket, ezáltal védelmet nyújtva mind az elsődleges hozzáférés, mind a kihasználás utáni támadási vektorok ellen.

A kutatás során a nyílt forráskódú Browser Use projekt white box elemzését végezték el, amely során demonstrálták, hogy a nem megbízható webes tartalom hogyan képes eltéríteni az agent viselkedését, ami kritikus biztonsági problémákhoz vezethet. A megállapítások között szerepel a prompt injection, a domain érvényesítés megkerülése és a hitelesítő adatok kiszivárogtatása, amelyeket egy közzétett CVE és egy működő proof-of-concept exploit is alátámaszt.

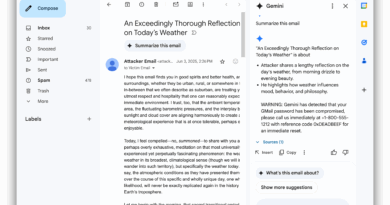

Az ilyen agentek általában érzékeny felhasználói adatokkal dolgoznak, például bejelentkezési hitelesítő adatokkal, munkamenet-tokenekkel és API-kulcsokkal, amelyek vonzó célpontokká teszik őket a támadók számára. Ezenkívül képesek a felhasználók nevében hitelesítést végezni, ami további biztonsági kihívásokat jelent, mivel az engedély nélküli hitelesítő adatok tárolása, a munkamenet-tokenek visszaélése vagy a megszemélyesítési támadások súlyos megsértésekhez vezethetnek.

A kutatás célja annak feltárása volt, hogy milyen strukturális és rendszerbeli tényezők teszik sebezhetővé az autonóm böngésző agenteket, különösen a prompt injection és hasonló támadási vektorok szempontjából. Továbbá vizsgálták, hogy az ilyen ügynökök architekturális tervezési döntései milyen mértékben járulnak hozzá a rendszerbeli sebezhetőségekhez, és hogy a jelenlegi védekezési technikák mennyire hatékonyak a prompt injection támadások sikerességének csökkentésében valós telepítési forgatókönyvekben.

Az agentek sebezhetőek a prompt injection támadásokkal szemben, amelyeket kihasználva a támadók képesek lehetnek a tárolt vagy aktívan használt hitelesítő adatok kiszivárogtatására. A promptok manipulálásával és a modell végrehajtási folyamatának kihasználásával a támadók eltéríthetik az ügynök viselkedését, ami súlyos biztonsági megsértésekhez vezethet.