Rosszindulatú NPM csomagok

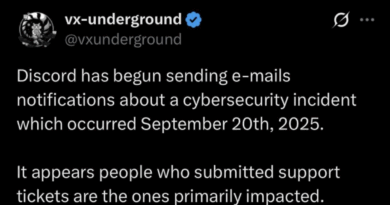

A Socket Threat Research Team jelentése szerint egy aktív kampány során 60 rosszindulatú NPM csomagot azonosítottak, amelyeket három különböző NPM-fiók alatt tettek közzé. Ezek a csomagok a telepítés során automatikusan lefutó szkripteket tartalmaztak, amelyek a rendszer gazdagépneveit, belső és külső IP-címeit, DNS-kiszolgálóinak listáját, valamint a felhasználói könyvtárak elérési útvonalait gyűjtötték össze. Az összegyűjtött adatokat egy Discord webhookon keresztül továbbították a támadók által ellenőrzött végpontra.

A szkriptek Windows, macOS és Linux rendszereken is működtek, és alapvető sandbox-kerülő ellenőrzéseket tartalmaztak, például a felhőszolgáltatókhoz kapcsolódó gazdagépnevek és fordított DNS-karakterláncok ellenőrzését, hogy elkerüljék a kutatók által használt virtuális környezeteket. A kampány célja a fejlesztői és vállalati hálózatok feltérképezése volt, amely potenciálisan előkészítheti a terepet későbbi, célzott támadásokhoz.

A rosszindulatú csomagok nevei hasonlítottak valós csomagok neveire, például flipper-plugins és react-xterm2, ami arra utal, hogy a támadók typosquatting technikát alkalmaztak, hogy megtévesszék a fejlesztőket és integrálják a rosszindulatú kódot a folyamatos integrációs és szállítási (CI/CD) folyamatokba. A csomagokat eddig több mint 3 000 alkalommal töltötték le, és a támadás jelenleg is aktív.

A Socket egy különálló, hosszabb ideje tartó kampányt is felfedezett, amely nyolc további destruktív csomagot tartalmazott. Ezek a csomagok képesek voltak fájlok törlésére, adatok megsértésére és rendszerek működésképtelenné tételére, és több mint 6 200 letöltést értek el két év alatt. A Socket javasolja a fejlesztőknek, hogy azonnal távolítsák el az érintett csomagokat, végezzenek teljes rendszerellenőrzést, cseréljék le a kulcsfontosságú hitelesítő adatokat, és engedélyezzék a kétfaktoros hitelesítést, hogy minimalizálják a további károkat.