Cisco IOS XE WLC sérülékenység elemzése

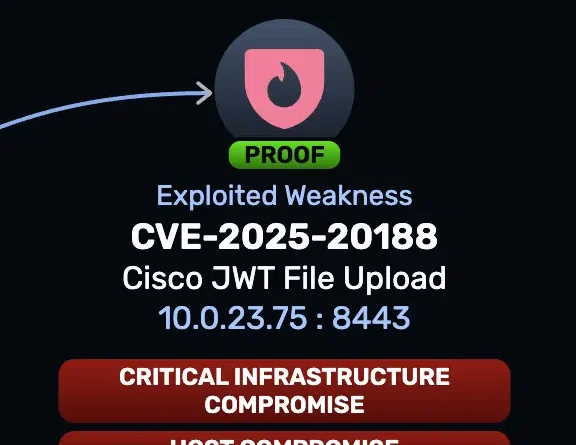

A Cisco IOS XE-ben felfedezett kritikus sebezhetőség (CVE-2025-20188) technikai részletei nyilvánosságra kerültek, ami jelentősen növeli a támadások kockázatát. A hibát a Horizon3 kutatói azonosították, és bár nem tettek közzé teljes kihasználási kódot, az általuk megosztott információk elegendőek lehetnek egy működő exploit létrehozásához.

A sebezhetőség az IOS XE szoftverben található, különösen a Catalyst 9800 sorozatú vezeték nélküli vezérlőkben, és akkor válik kihasználhatóvá, ha az Out-of-Band AP Image Download funkció engedélyezve van. A hiba oka egy keménykódolt JSON Web Token (JWT) titok (notfound), amely lehetővé teszi a hitelesítetlen támadók számára, hogy fájlokat töltsenek fel, elérési útvonalakat manipuláljanak, és tetszőleges parancsokat hajtsanak végre root jogosultsággal.

A Horizon3 elemzése szerint a backend OpenResty (Lua + Nginx) szkriptek a JWT tokenek ellenőrzésére és a fájlok feltöltésére szolgálnak. Ha a ‘/tmp/nginx_jwt_key’ fájl hiányzik, a rendszer a notfound karakterláncot használja, lehetővé téve a támadók számára, hogy érvényes tokeneket generáljanak anélkül, hogy ismernék a valódi kulcsot. Ez lehetőséget ad számukra, hogy konfigurációs fájlokat írjanak felül, webshell-eket helyezzenek el, vagy kihasználják a rendszer által figyelt fájlokat jogosulatlan műveletek végrehajtására.

A Cisco május 7-én jelentette be a hibát, és javasolja az érintett eszközök frissítését a 17.12.04-es vagy újabb verzióra.Ideiglenes megoldásként az Out-of-Band AP Image Download funkció letiltása is csökkentheti a kockázatot.