Operation Phantom Enigma

A Positive Technologies elemzői egy új kampányt tártak fel, amely egy összetett, több lépcsős, hosszú ideig aktív fenyegetési művelet. A kampány főként brazíliai felhasználókat vett célba, de áldozatokat találtak más országokban is, például Kolumbiában, Mexikóban, Csehországban, Oroszországban és Vietnámban. A támadás elsősorban pénzügyi adatokat, hitelesítési adatokat, és banki információkat próbált megszerezni, célzott pszichológia megtévesztési (social engineering) és technikai eszközök kombinációjával.

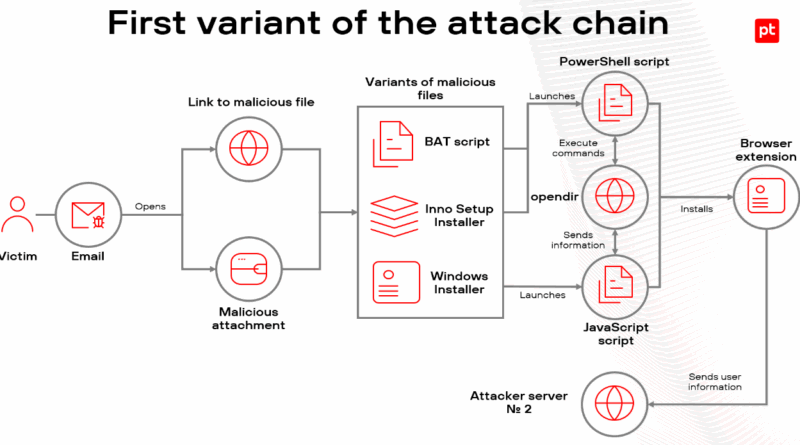

A támadók elsődleges belépési pontja az adathalász e-mailek voltak. A levelek hamis számlákat, fizetési felszólításokat vagy egyéb pénzügyi dokumentumokat tartalmaztak, amelyekhez mellékelték a fertőzést elindító fájlokat. A fertőző komponens lehetett BAT szkript, Windows Installer csomag vagy Inno Setup alapú telepítő, amelynek futtatásakor a rendszer letöltött és végrehajtott további PowerShell szkripteket. Ezek a PowerShell szkriptek többek között módosították a rendszer User Account Control beállításait, hogy csökkentsék a további műveletekhez szükséges jogosultsági korlátokat, valamint képesek voltak virtualizációs környezetek, sandboxok detektálására, hogy elkerüljék az automatizált biztonsági elemzők általi észlelést.

A fertőzési lánc két fő ágat követett. Az egyik ágon a támadók böngészőbővítményeket telepítettek a felhasználók gépeire. Ezeket a bővítményeket úgy alakították ki, hogy banki oldalakon vagy pénzügyi tranzakciók során képesek legyenek adatokat, bejelentkezési információkat, jelszavakat, bankkártya-adatokat elfogni és továbbítani a támadók szervereire. A böngészőbővítményeket a Google Chrome, Microsoft Edge és Brave böngészőkhöz fejlesztették, így a kampány széles körű felhasználói bázist érinthetett. A másik támadási ág során távoli hozzáférést biztosító eszközöket telepítettek a fertőzött gépekre, köztük például Mesh Agent és PDQ Connect Agent programokat. Ezek az eszközök teljes távoli hozzáférést biztosítottak a támadóknak a célzott rendszerekhez, lehetővé téve a további oldalsó mozgást, adatgyűjtést és akár a hálózati szintű támadások előkészítését.

Az ellopott adatokat a támadók saját infrastruktúrájukon gyűjtötték össze, ehhez különböző domaineket regisztráltak és üzemeltettek, például clientepj.com, computadorpj.com, financial-executive.com. Ezek a szerverek egyszerre szolgáltak parancs- és vezérlőszerverként (C2), illetve adattárolóként az összegyűjtött hitelesítő adatok számára. Az infrastruktúra részben redundánsan működött, hogy ellenálljon az esetleges lekapcsolási kísérleteknek.

A támadók az eljárásuk során kifejezetten ügyeltek arra, hogy az újrafertőződési mechanizmusok révén a rendszer újraindítása vagy részleges tisztítása esetén is megőrizzék jelenlétüket a gépen. A böngészőbővítmények újrainjektálása minden rendszerindításnál megtörtént, amíg a teljes fertőzési láncot nem távolították el. Ezzel párhuzamosan különböző időzítők és script-futtatók garantálták a folyamatos adatgyűjtést.

Az elemzés szerint a támadók által alkalmazott technikák nagy részben kézi irányításúak voltak, vagyis az automatizált terjesztés helyett sok esetben valós emberi operátorok vezérelték az egyes fázisokat, ezzel jelentősen növelve a művelet rugalmasságát és sikerességét. Ez a fajta többfázisú, célzott és tartós jelenlétre törekvő támadási modell egyre jellemzőbb a pénzügyi szektor ellen irányuló fenyegetések világában.

A védekezés hatékony eszközei közé tartozik az alkalmazottak oktatása, a körültekintő e-mail-kezelési gyakorlat, a rendszerszintű alkalmazás- és bővítményfrissítések rendszeres elvégzése, valamint a hálózati aktivitások folyamatos monitorozása és anomáliák korai észlelése.