Clickfix – AMOS stealer-el

Az új kampány, amit a CloudSEK kutatói fedeztek fel, egy többplatformos ellátási lánc‑támadást mutat be, amelyet orosz nyelvű szereplők valósítottak meg. A támadás célja a Spectrum nevű amerikai telekommunikációs szolgáltató nevének hamisítása typo‑squatted domainekkel, hogy megtévesszék a felhasználókat CAPTCHA ellenőrzés látszatával.

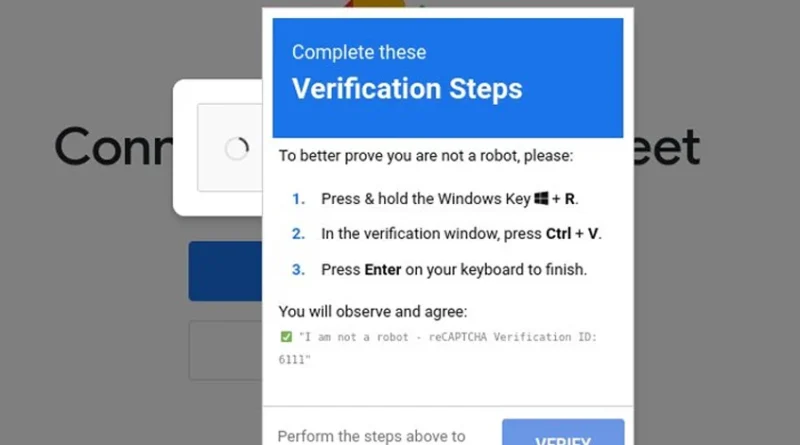

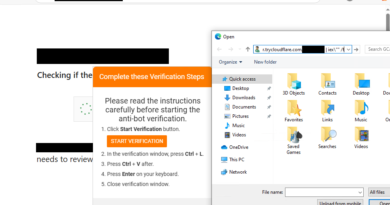

Az áldozatok egy olyan úgynevezett Clickfix módszert alkalmazó csomagot kapnak, amely a vágólapra másol egy rendszerparancsot – attól függően, milyen operációs rendszer fut a gépen. Windows esetén egy PowerShell‑scriptet, macOS‑nél pedig egy Bash‑szkriptet töltenek le, amely felhasználói jelszó‑bekéréssel lelopja azokat, Mac‑biztonsági mechanizmusokat kerül meg, majd letölt és futtat egy Atomic macOS Stealer (AMOS) stealer-payloadot.

A támadók rejtett orosz‑nyelvű kommentekkel hagyták megjegyzéseiket a kódban, ami gyenge végrehajtásra utal, de nem csökkenti a veszélyességét, hiszen a védelem megkerülésére, jelszó‑exfiltrációra és macOS biztonsági mechnizmusok kijátszására képes.

A kampány többplatformos social engineering támadással operál: a támadók nem csupán Windows, hanem macOS rendszerek ellen is irányítanak kódokat, ezzel nagy kockázatot jelentve mind vállalati, mind fogyasztói környezetben.

Az AMOS jelszavakat gyűjt, kijátssza a Gatekeeper és más macOS védelmi rétegeket, majd telepíti a payloadot, amely további adatlopásra alkalmas – így a kompromittálás mély és hosszan tartó lehet .