FakeCaptcha-típusú csalások

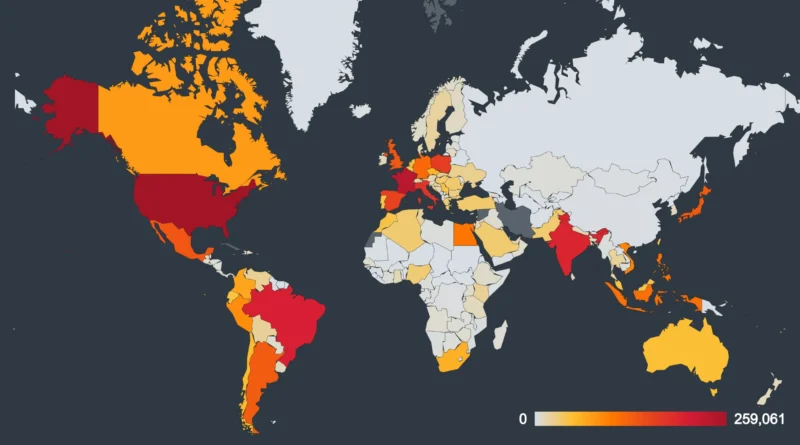

A Gen Digital (korábban NortonLifeLock) kutatása szerint egy HelloTDS (Traffic Direction System) fedőnevű infrastruktúra működik FakeCaptcha-típusú csalások, tech scam-ek és kártevők elosztására – ez több millió készüléket érintett április–májusban. A támadás első lépésként megfertőzött vagy manipulált weboldalakon keresztül terjed – például streaming, fájlmegosztó vagy linkrövidítő szolgáltatásokon –, amelyek JavaScript-kód segítségével beazonosítják a látogatók földrajzi helyzetét, böngészőjellemzőit, hálózati kontextusát, sőt még egérmozgásokat és hardveradatokat is összegyűjtenek. Ezzel kiszűrik a biztonsági szakembereket, VPN-használókat vagy elemzőkörnyezeteket, és csak a célpontnak megfelelő felhasználókat irányítják át a FakeCaptcha vagy egyéb technikai támogatást ígérő oldalra.

A támadók további láthatatlan védelmet visznek be: a JavaScript kód el van rejtve, jellemzően Unicode karakterekkel álcázva, hogy elkerüljék a detektálást, és csak dinamikusan generált, rotálódó domainekre mutat, amelyek Let’s Encrypt tanúsítványt használnak, de felhasználási mintázatuk gyanús. Ez a megközelítés tükrözi, hogy a csalók hogyan használják ki a modern supply chain eszközöket és infrastruktúrákat: a kompromittált weboldalakkal és dinamikus tartalomterjesztéssel képesek milliókat elérni úgy, hogy azok többsége észre sem veszi a manipulációt.

Kiberbiztonsági szempontból kritikus, hogy a védelmet nem csupán a végponti vírusirtókon kell alapozni. A HelloTDS elleni védelemben fontos szerepet kapnak a böngészőszintű ad/bevitel blokkolói (anti-tracking, ad-block), az URL-ek vizsgálata (például a /hi végpont megjelenése valamilyen TLD-n), a HTTPS-certifikátumok és a DNS-forgalom monitorozása. Emellett a felhasználók és rendszergazdák számára is kulcsfontosságú, hogy ne másoljanak be parancsokat ismeretlen weboldalakról – ez egy bevett eszköz a FakeCaptcha fertőzési láncban.