React Native fertőzés

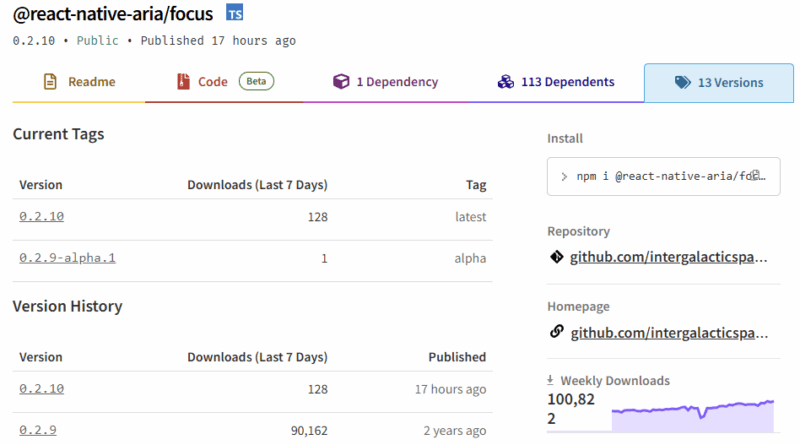

Az Aikido Security azonosított egy a React Native ökoszisztémát célzó ellátási lánc támadást, amely során tizenhat népszerű NPM-csomagot kompromittáltak, köztük a @react-native-aria könyvtár több komponensét és a gluestack-ui/utils csomagot is. Ezek együttesen több mint egymillió heti letöltést generálnak, így a támadás jelentős hatással bír a fejlesztői közösségre és számos vállalati alkalmazásra.

A támadók a kártékony kódot obfuszkált módon, fehér karakterekkel eltolva rejtették el a csomagok kódjában, így az első ránézésre változatlannak tűnt, ami megnehezítette a hagyományos kódellenőrzési mechanizmusok számára a detektálást. A malware távoli hozzáférést biztosító trójai funkcióval rendelkezik, amely képes shell parancsokat végrehajtani, fájlokat feltölteni és letölteni, illetve fenntartani a hozzáférést a kompromittált rendszerekhez. Windows rendszereken külön perzisztencia-mechanizmust is alkalmaztak a Python-könyvtár manipulálásával. A vezérlőszerverek fix IP-címekhez kapcsolódnak, ami lehetőséget ad hálózati szintű detektálásra.

A támadás súlyosságát fokozza, hogy közvetlenül fejlesztői környezeteket, build rendszereket és vállalati alkalmazások komponenskészleteit érintette, így a fertőzött kód széles körben továbbterjedhetett. A támadás technikai kivitelezése kifejezetten supply chain típusú, ahol a nyílt forrású komponensek bizalmi láncát használták ki, minimális közvetlen végponti támadásokkal. A védekezés kulcsa a kompromittált csomagok verzióinak azonnali frissítése, a függőségek auditálása, a hálózati forgalom monitorozása a vezérlőszerverek irányába, valamint a fejlesztési és telepítési pipeline-ok biztonsági ellenőrzése.