Kimsuky háromlépcsős beszivárgási kampány

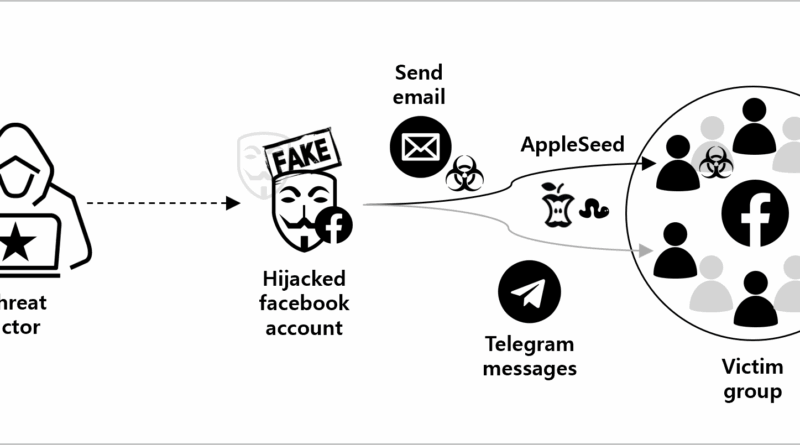

A koreai Genians kutatói a Kimsuky APT csoport új háromlépcsős beszivárgási kampányát tárták fel, amely Facebook, e-mail és Telegram csatornák kombinációjával éri el célpontjait, elsősorban dél-koreai honvédelmi és észak-koreai aktivistákat megszólító kommunikációval. A támadók először Facebook-on keresztül baráti felhasználóként lépnek kapcsolatba, gyakran önkéntes segédeszköz álcával, majd beszélgetésbe elegyednek, hogy a bizalom kialakulása után e-mailen keresztül juttassanak el EGG formátumú, jelszóval védett archívumokat, benne obfuszkált JSE/WSF JavaScript payloadokkal. Ha rendelkeznek telefonszámmal, Telegramon is folytatják a fenyegetési láncot, így biztosítva a rugalmas és célzott elérést – ez mindhárom lépésben a spear‑phishing és pszichológiai megtévesztés (social engineering) kombinációját használja, élethű, fordítással készült magyar anyagokkal, ami még inkább hitelesnek tűnik.

A csomagok egy kicsomagolás után DLL payloadot telepítenek, rejtve, VMP-packingolt formában, amelyet regsvr32 paranccsal indítanak. A behatoló modulok képesek adatlopásra, futtatásra, és általában hosszabb ideig rejtve maradni a rendszerben. A támadás jellemzően állami támogatású kifinomultsággal rendelkezik, a Kimsuky-hez köthető AppleSeed, FlowerPower és BabyShark eszközkészlettel operál, amelyek jól célzott szkript alapú malware‑ek, különösen K‑régióra optimalizálva, például EGG ALZIP tömörített fájlokat használnak, hogy elkerüljék a detektálást.

A kampánykockázat folyamatos, mivel három különböző kommunikációs csatornán érinti a célpontot – ezért felügyelt, EDR alapú viselkedésmonitoring szükséges. Ezt lehet erősíteni a kommunikációs szintű szűrőkkel, HTTPS-interakciók elemzésével és az archív fájlok automatikus sandbox vizsgálatával. Emellett kiemelt fontosságú a munkatársi képzés, amely felismeri a személyre szabott phishing kísérleteket, és megakadályozza a gyanús archívumok kinyitását.