AiTM adathalász támadások

A SEKOIA.io globális elemzése az Adversary-in-the-Middle (AiTM) típusú adathalász támadásokat vizsgálja, amelyek az elmúlt hónapok során különösen intenzív és professzionális formában jelentek meg, elsősorban a Microsoft 365 és a Google fiókok ellen irányulva. Ezek a támadások nem a klasszikus adathalászatot alkalmazzák, hanem úgynevezett reverse proxy szervereken keresztül közvetítik a forgalmat a cél és az eredeti szolgáltató között. Ez lehetővé teszi, hogy a támadó valós időben megszerezze nemcsak a felhasználónév és jelszó kombinációt, hanem a multifaktoros azonosítás után létrejövő session cookie-kat is.

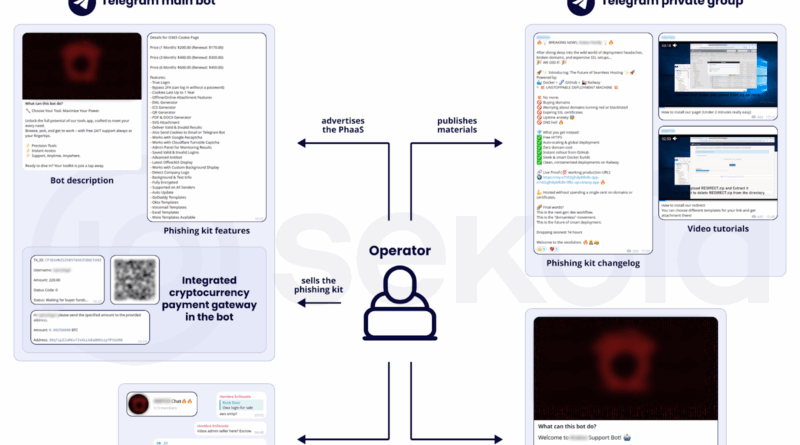

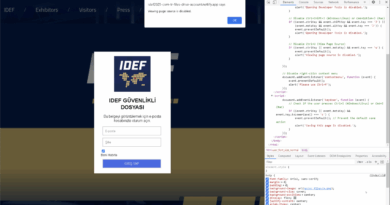

A támadások mögött gyakran olyan előre konfigurált szolgáltatások állnak, amelyeket a támadók bérelnek vagy vásárolnak az úgynevezett Phishing-as-a-Service (PhaaS) piacokon. Ezek a szolgáltatások olyan eszközöket kínálnak, amelyek képesek dinamikusan létrehozni adathalász weboldalakat, klónozni ismert hitelesítési felületeket, és egyedi URL-ekkel ellátott kampányokat generálni. Egyik legismertebb eszköz a Tycoon 2FA, amely automatizálja az AiTM támadásokhoz szükséges infrastruktúrát, és nagy számú célpont egyidejű kompromittálására képes. A támadások során a támadó proxy oldala közvetít minden kapcsolatot a felhasználó és a valódi szolgáltató között, így a célpont azt hiszi, hogy valódi oldalon jár, miközben minden adat a támadón is keresztülmegy.

Az AiTM támadások különösen veszélyesek, mert képesek megkerülni az MFA védekezési szintet, amelyre a legtöbb szervezet jelenleg biztonsági végpontként támaszkodik. Miután a támadó megszerezte a session cookie-t vagy OAuth tokent, az áldozat jelszavának módosítása vagy újabb MFA-ellenőrzés nélkül tud hozzáférni a felhasználó e-mailjeihez, fájljaihoz és más felhőszolgáltatásaihoz. Ezzel együtt az AiTM támadások gyakran napokig vagy akár hetekig is fennmaradnak, rejtetten, automatizált módon fenntartva az aktív hozzáférést, gyakran további támadások előkészítésére használva a megszerzett jogosultságokat.

A SEKOIA jelentése alapján ezek a támadások már nem elszigetelt APT-kampányokban jelennek meg, hanem iparági szinten működő, alacsony belépési küszöbbel rendelkező bérplatformok révén tömeges méretűvé váltak. A felderített kampányok gyakran nyilvánosan is hozzáférhető statikus domain-generátorokat, rejtett iframe-megoldásokat és a Cloudflare által proxyzott infrastruktúrát használták a felderítés elkerülésére. A jelentés hangsúlyozza, hogy a klasszikus URL-alapú szűrés vagy MFA kötelezés már nem elegendő válasz az ilyen fenyegetésekre.

Az ellenteendő biztonsági reakciók nemcsak technológiai, hanem szemléletbeli változást is igényelnek, el kell mozdulni a jelszavak és tokenek védelméről a viselkedésalapú, session-centrikus elemzés és hozzáférés-kezelés irányába. Emellett a hozzáférési tokenek élettartamának rövidítése, az OAuth redirect URI-k szigorú ellenőrzése, valamint a felhasználói aktivitás anomáliáinak gépi tanulással történő valós idejű detektálása válhat az új alapvédelemmé.

Az AiTM támadások már nem csak fejlett állami szereplők eszköztárában jelennek meg, hanem professzionálisan értékesített, használatra kész fenyegetések formájában, amelyek üzleti méretekben képesek a teljes vállalati környezet kompromittálására.