Tinker – a Black Basta munkatársa

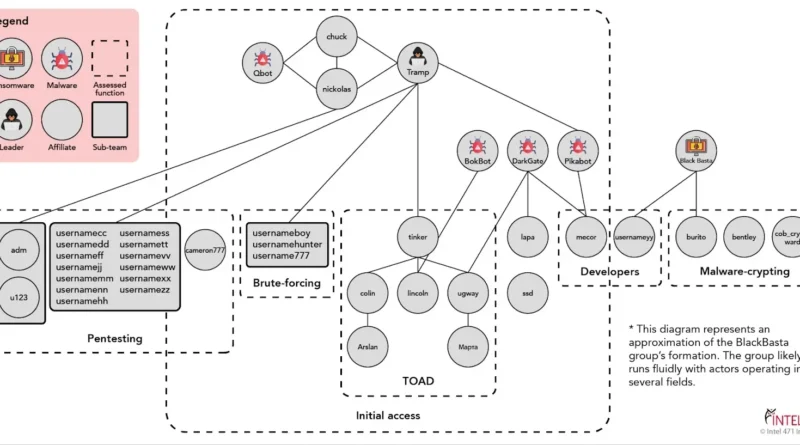

Az Intel 471-elemzés alapján a Tinker nicknevű személy, egy tapasztalt, egykori Conti és BlackSuit/Royal csoportokhoz köthető személy, aki 2023 vége óta a Black Basta ransomware-csapat kreatív igazgatójaként tevékenykedik. Szerepe kulcsfontosságú, felépíti és menedzseli a call‑centeres (TOAD) pszichológiai megtévesztési kampányokat, professzionális adathalász leveleket ír, valamint a váltságdíj‑alkukat vezet – a belső pénzügyi elemzésektől a fenyegető szövegekig. Az személyiség felépítésének alapja a 2025 februárjában kiszivárogtatott 197 000, a csoporthoz tartozó csevegési üzenetet, amelyek közel egyéves időszakot öleltek fel 2023. szeptember 18. és 2024. szeptember 28. között.

A Tinker elemzte a kompromittálható szervezetek pénzügyi helyzetét, és igyekezett olyan váltságdíjat kalkulálni, amelyet még fizetnek, de a banda számára is nagy hasznot hoz. Egyes esetekben rá is tukmálta saját fejlesztésű, fenyegető stílusú szövegeit, konkrét példákban megfenyegette ügyvédi irodák vezetőit, és térképes exfiltrációs bizonyítékokat is kínált.

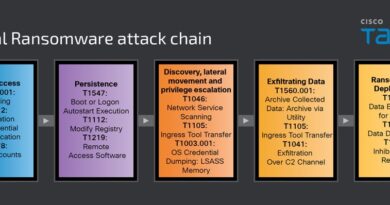

A social engineering mérnöki munkáján túl Tinker érintett volt call centeres műveletekben is, előre kidolgozott forgatókönyvek mentén telefonált áldozatoknak, akiknek látszólag a vállalat IT-segédje ajánlott segítséget – az eredmény valós RMM szoftverek letöltése és telepítése, amivel a banda gyorsan behatolt a rendszerbe.

A beszivárgás után Tinker fizetési részesedést is kapott – 2023 decemberétől 2024 júniusáig több tízezer dollárt utaltak neki bitcoinnal, néhány százezer USD-ig terjedően. A chatszivárgás szerint 2024 nyarán visszavonult az adóügyi problémák miatt – azóta státusza ismeretlen.

A részletes profil ismerteti, hogy a Black Basta nem csak technikai profizmust, hanem kiemelkedő emberi forrásokat is alkalmaz, az automatizált phishing mellett emberi alteregókat, call centeres trükköket és finom pszichológiai műveleteket is bevetnek. A védelem szempontjából ezért elengedhetetlen az olyan technológiák alkalmazása, amelyek valós időben azonosítják az anomáliás vislekedési mintákat (például MFA push fatigue, hirtelen RMM telepítés), és auditálják a jogosultság-megfelelő hitelesítést. Ugyanilyen fontos a munkatársak felkészítése arra, hogy felismerjék a hitelesnek tűnő, mégis gyanús IT-csapatnak álcázott hívásokat és emaileket – emberi és technikai védelem együttesen képes hatékonyan visszaszorítani a Tinker-féle stratégiákat.