Bluetooth sérülékenységek

A német ERNW – Insinuator kutatói több kritikus Bluetooth hibát tártak fel az Airoha chipes fej- és fülhallgatókban. Ezek az eszközök – amelyek True Wireless Stereo (TWS) technológiát alkalmaznak – egy nem dokumentált, Airoha-specifikus protokoll révén lehetővé teszik a készülék RAM és flash memóriájának olvasását és írását, párosítás nélkül, Bluetooth Low Energy és Bluetooth Classic kapcsolaton keresztül.

A három azonosított sebezhetőség CVE-2025-20700, -20701 és -20702 számon futnak. Kiemelkedő a CVE‑20702 (kritikus, CVSS 9‑es érték), amely a protokoll kritikus funkcióit teszi elérhetővé publikusan, hitelesítés nélkül. A másik két hiba (20700 és 20701, CVSS ~8.8) pedig az authentikáció hiányára épít.

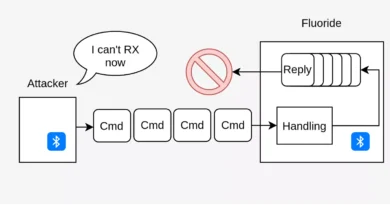

A kockázat különösen magas, mert bár a támadónak fizikai közelségbe kell kerülnie, csupán egy támadási lépés is lehetővé teszi a fejhallgató elfoglalását, memóriamanipulációt és firmware‑átírást. Például lehallgathatják a mikrofont, olvashatják a RAM‑ból a jelenlegi audioállapotot, vagy akár a társított telefonról is kihalászhatnak adatokat, mint bejövő szám, híváslista és akár névjegyek is.

Több népszerű márkájú eszköz érintett, így a Beyerdynamic, Bose, Jabra, JBL, Marshall, Sony, Teufel, stb., köztük olyan modellek, mint a Sony WH-1000XM4–XM6‑ig és Bose QuietComfort Earbuds. Az Airoha chip miatt vélhetően több tucat, esetleg száz készülék érintett, bár konkrétan csak a kutatók által tesztelt modelleket erősítették meg.

A kutatók bemutattak több támadási forgatókönyvet is, a RAM tartalomból kiejtve a lejátszott média metaadatait, a fejhallgató átkapcsolását lehallgatásra, továbbá kulcsmásolással a telefon nevében történő cselekvésre – például hívás kezdeményezésére – lehetőséget adva.

Airoha SDK‑ját már frissítették június elején, de a konkrét firmware‑javítás még nem érhető el a felhasználók számára. A patch‑elő folyamat elhúzódó lehet a gyártói lánc miatt. A vállalati MDM és IT‑csapatoknak azt tanácsolják, hogy ha érzékeny adatokkal dolgozó felhasználók használnak ilyen eszközöket, időlegesen ne engedélyezzék a használatukat, amíg nem érkezik a javító frissítés.

A védekezés a firmware‑frissítés telepítése, Bluetooth‑kapcsolat megszakítása, valamint érzékeny felhasználók esetén Bluetooth‑eszközök ideiglenes tiltása. Fontos, hogy a támadási lehetőség csak akkor zárható ki, ha a probléma mind eszközoldalon, mind infrastruktúra‑irányban megoldódik.