Iráni APT-k fokozták az amerikai iparágak elleni tevékenységüket

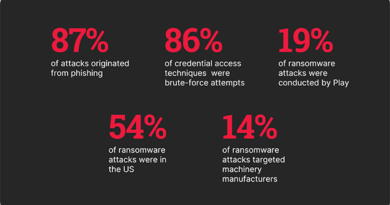

A Nozomi Networks – amely a kritikus infrastruktúrák OT rendszereinek védelmére specializálódott – arról számolt be, hogy 2025. májusban és júniusban 28 iráni kötődésű támadást észlelt az ügyfelei körében, ami 133%-os növekedést jelent az előző két hónapos időszak 12 támadásához képest. A jelentés szerint a hangsúly a közlekedési és a gyártási ágazaton volt.

A Nozomi kutatói nem részletezték, hogy mely vállalatok és milyen támadoskban voltak érintettek. „Anonimizált telemetriát kapunk az ügyfelektől, ami lehetővé teszi számunkra, hogy nyilvánosan megosszuk az ezen szereplőkkel által végrhajtott támadásokkal kapcsolatos aktuális trendeket” – áll a jelentésben.

A vállalat közölte, hogy a jól ismert iráni APT csoportoktól származó fenyegetéseket azonosított: MuddyWater, APT33, OilRig, CyberAv3ngers, FoxKitten és Homeland Justice. A legaktívabb csoport a MuddyWater volt, amely legalább öt amerikai vállalatot vett célba. Ezt követte az APT33, amely legalább három céget támadott meg. A legalább 2017 óta aktív MuddyWater arról ismert, hogy kormányzati ügynökségeket és energetikai szervezeteket céloz meg a Közel-Keleten. Az APT33 2013 óta működik, és vélhetően a kiberkémkedésre összpontosít, amely a repülőgépipar, az energiaipar és a petrolkémiai ágazatot veszi célba.

Érdekes tény, hogy a CyberAv3ngers újra felhasznált egy IP-címet, amely a tavaly decemberben felfedezett, OT-fókuszú OrpaCrab, más néven IOCONTROL malware-t használó korábbi támadásukhoz kapcsolódik.

A Morphisec kiberbiztonsági cég a hét elején közzétett külön jelentésében azt állította, hogy a Fox Kitten fenyegetőcsoport arra bátorítja az affiliate-eket, hogy indítsanak ransomware támadásokat Irán ellenfelei, köztük Izrael és az Egyesült Államok ellen.