PerfektBlue támadás

A PCA Cyber Security szakértői felfedeztek négy sebezhetőséget az OpenSynergy által gyártott BlueSDK Bluetooth-stacken, amelyet több járműgyártó – például Mercedes‑Benz, Volkswagen és Škoda – infotainment rendszereiben használnak. A kritikus hibák lehetővé teszik az egy‑kattintásos távoli kódfuttatást (RCE) Bluetooth-on keresztül, köszönhetően memóriahibáknak és logikai problémáknak, amelyek láncszerűen használhatók ki.

A négy hibát CVE-2024-45431–45434 azonosítja, amelyek közül a legsúlyosabb egy use-after-free az AVRCP modulban, ami 8.0 CVSS pontszámmal a távoli végrehajtást is lehetővé teszi. A másik három közepes vagy alacsony súlyosságú, RFCOMM és L2CAP komponenseket érint.

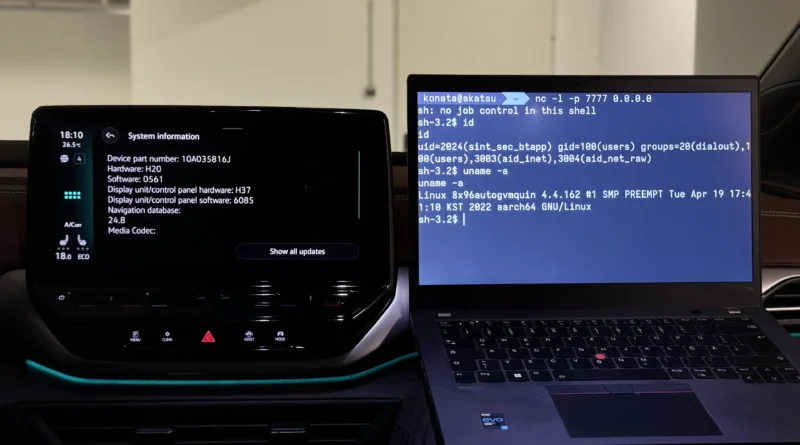

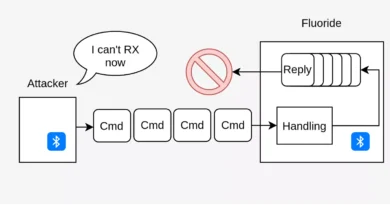

A demonstrált támadás során elég a felhasználó egyetlen Bluetooth‑párosítási megerősítése – az egy‑kattintásos modell. A PCA bizonyította az exploit működését Mercedes NTG6, VW ICAS3 és Škoda MIB3 egységeken, ahol a támadás Bluetooth‑folyamatból induló shell kapcsolattal, phone vagy sint_sec_btapp jogosultsággal történt.

A kockázat messze túlmutat az infotainment rendszeren, a támadó elérheti a GPS-t, mikrofont, és hozzáférhet névjegyekhez, sőt — akár jogosultságemeléssel — a jármű fontos ECU-inak vezérlésére is képes lehet.

Habár az OpenSynergy 2024 szeptemberében kiadta a javítást, ellátási lánc problémák miatt néhány gyártó csak 2025 júniusában kapta meg. PCA kezdetben május 2024-től értesítette az OpenSynergy-t és az érintett OEM-eket (VW, Mercedes, Škoda), de néhány gyártó csak később értesült a hibákról.