LotL adathalász kampány a Red Bull nevében

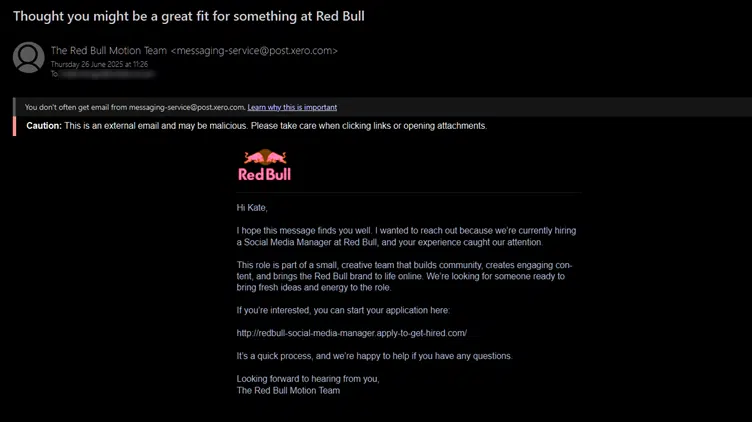

Az Evalian SOC Red Bull témájú toborzási phishing kampányt azonosított, ahol a támadók professzionálisan felépített, Red Bullhoz kötődő munkaajánlatokra hivatkozó e-maileket küldtek – olyan sablonokkal, amelyek teljesen átmentek az SPF-, DKIM-, DMARC hitelesítéseken, és érvényes TLS-tanúsítvánnyal rendelkező domainről érkeztek. Az e-mailek mögött valójában a Mailgun és a Xero infrastruktúráját használták (Living off the Land), ami miatt az átlagos céges szűrők sem riasztottak.

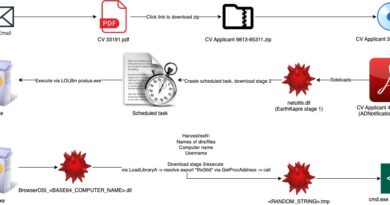

A támadás lényege az volt, hogy az áldozatokat egy Google Drive-on tárolt tartalomhoz csalogatták, ahol egy hamis job alert állásajánlati fényképet, CV-küldést vagy beszélgetést ígértek. A csatolt, jelszóval védett RAR-fájlok mögött valójában egy rosszindulatú kódvolt, ami ha megnyitották, kompromittálta az eszközt. A kampány visszaélést célzó része nem csupán az e-mail források profi színvonala miatt volt veszélyes, hanem mert a támadók átfogó elemzést is végeztek, header-analízis, felderítés és JARM-fingerprinting révén készítettek olyan blokkolási szabályokat, amelyek egyedi módon azonosítják a támadást. Egy reddit-felhasználó így írta le az esetet: “I recently investigated a Red Bull‑themed phishing campaign that bypassed all email protections and landed in user inboxes.”

Ez megerősíti, hogy a hagyományos technológiai védelem – mint az SPF, DKIM, DMARC vagy TLS – nem biztosít elég védelmet, ha az infrastruktúra legitim pontokra épül. A biztonsági csapatnak ezért emberi alapú vizsgálatot is végre kellett hajtania, hogy felismerjék a kampányban rejlő szokatlan mintákat és magában a hitelesített e-mailekben rejlő sebezhetőségeket.