Loader TorNet és PureHVNC funkciókkal

A Japán IIJ‑SECT malware‑analízist tett közzé egy új Python‑alapú loaderről, amely legalább két különféle funkciót – a TorNet tunneling‑eszközt és a PureHVNC távoli asztal-hozzáférésre alkalmas backdoort – képes telepíteni és futtatni. A malware többfázisúan épül fel, először egy tömörített ZIP csomag tölthető le phishing, drive-by letöltés vagy más social engineering útján. Ez elindít egy Python scriptet, amely obfuszkált kódot futtat, elemzi a környezeti feltételeket és csak bizonyos rendszereken folytatódik.

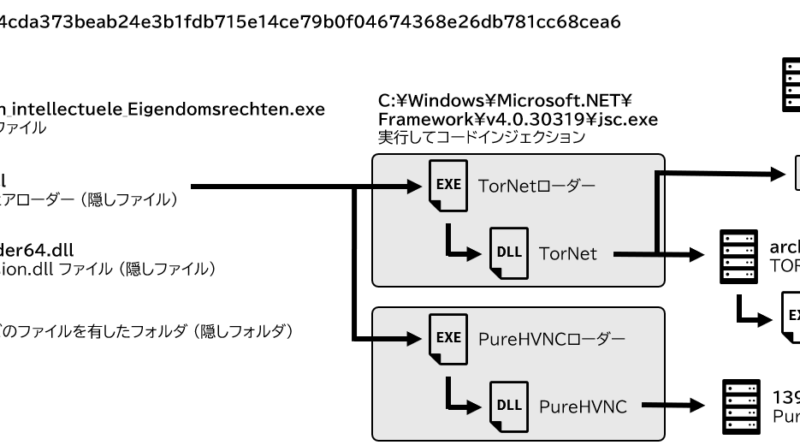

A loader ellenőrzi a célrendszert – például a Python verziót, fut-e sandbox vagy elemzői környezet –, majd letölti az AES-kódolt payloadokat a C2‑szerverről. Ezek között elsődlegesen a TorNet szerepel, amely rejtett TCP-/UDP‑alagutat hoz létre a támadók irányába, majd a PureHVNC betöltése következik, ami lehetővé teszi a teljes távoli hozzáférést, beleértve fájlkezelést, parancsok futtatását és képernyőképek készítését.

A PureHVNC esetében a Fortinet korábbi vizsgálatai rámutattak, hogy az eszköz több plug-innel is kiegészíthető, keylogger, fájltranszfer modulok, PID alapján titkosított kommunikáció – mindez aláírás nélküli DLL‑betöltéssel történik. Mivel a kommunikáció TorNet-en keresztül zajlik, a hálózati forgalom nem könnyen értékelhető; a kommunikáció célpontjai elrejtettek, ami megnehezíti a detektálást.

A loader egyik trükkje a fázisokra bontott betöltés: korai szkriptek elvégzik a környezeti feltárást, majd csak validált környezetekben töltik le a tényleges payloadot. Ez lassan, célzottan működik, kifejezetten EDR-ellenkezés céljából. A C2‑vel AES‑sel védett JSON csomagok mennek, ezzel a forgalom elemzése is megnehezül.

A malware valós idejű hozzáférést biztosít a rendszerhez és a hálózathoz, a fájl‑ és tanúsítvány‑letöltés, parancsvégrehajtás, képernyőmentés, network pivoting, plug‑inekkel kiegészített titkos kémtevékenység jöhet szóba. A Python alapú környezet előnye az OS‑függetlenség, Windows és Linux esetén is elérhető.