SharePoint-zeroday: ToolShell

Az ESET Research jelentése szerint a ToolShell egy éles és gyorsan terjedő támadássorozat, amely kritikus biztonsági réseken keresztül veszélyezteti a SharePoint szervereket. A fenyegetettség nagyságrendje és kifinomultsága miatt az érintett szervezeteknek haladéktalanul reagálniuk kell, mert a patch önmagában nem elég — kulcs forgatása, hozzáférési elemzés és incidenskezelési stratégia is szükséges.

A ToolShell valójában két súlyos zeroday hibára épül, az egyik a kritikus távoli kódvégrehajtást lehetővé tevő CVE‑2025‑53770, a másik pedig az autentikációt kikerülő spoofing-hiba, CVE‑2025‑53771. Ezeket a CISA és Microsoft már hivatalosan is az ismert kihasználható sebezhetőségek (KEV) listájára tette, sürgős javítási ajánlással együtt.

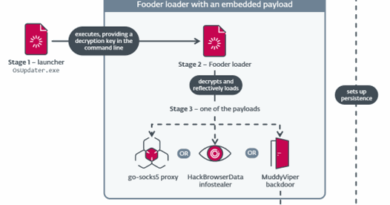

Jelenleg a támadások on-premises Microsoft SharePoint szervereket céloznak (2019, Subscription Edition és Enterprise 2016 verziók), felhőalapú SharePoint Online érintetlen. A támadás fázisai között szerepel webshell telepítése – például a spinstall0.aspx – amely lehetővé teszi a szervereken tárolt ASP.NET gépi kulcsok eltulajdonítását és a későbbi, biztonsági frissítések utáni hozzáférés fenntartását is.

ESET Research szerint a ToolShell támadásokat július 17-e után indították, és különféle fenyegető szereplők – kiberbűnözők és államilag támogatott APT-csoportok egyaránt – vették át, kihasználva a CVE‑2025‑53770 és CVE‑2025‑53771 sérülékenységeket. Különösen a kínai állami csoportok – Linen Typhoon, Violet Typhoon és Storm-2603 – szerepeltek a megfigyelt támadások mögött. A Storm‑2603 például Warlock zsarolóvírus telepítéséig jutott több szervezetnél, köztük állami ügynökségeknél is.

A ToolShell elleni alapvető védekezéshez elengedhetetlen a Microsoft által július 19-én kiadott, sürgősségi javítás mielőbbi telepítése (SharePoint 2019 és Subscription Edition esetén), valamint a MachineKey forgatása, az Antimalware Scan Interface (AMSI) engedélyezése és a feltételezett hostok elszigetelése. A CISA további javaslatai között szerepel a sebezhető IP-címek szkennelése, a hozzáférések naplózása és az ösztönzött detekciós szabályok, például YARA-/Nuclei-alapú keresés használata.

A ToolShell kampány jelenleg több hullámban zajlik, már legalább 400 szervezet – köztük az amerikai Energiabizottság, a Homeland Security és az Egészségügyi Minisztérium – esett áldozatul a támadásoknak.