Koske Linux malware

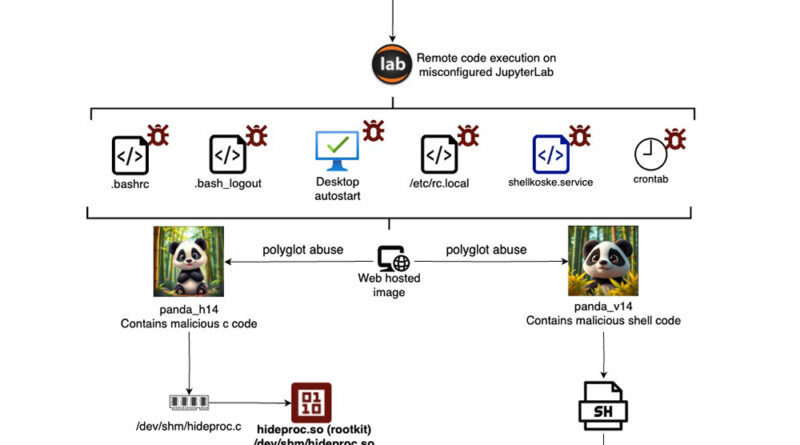

Az AquaSec Nautilus kutatása ismerteti a Koske Linux malwaret, amely mesterséges intelligencia (LLM) segítségével alakult ki, modularitása és adaptív viselkedése alapján ez már valószínűsíthetően AI‑asszisztált fejlesztés. A rosszindulatú modulok két panda képfájlba vannak ágyazva, elsőként letölthetők valódi képként, de a fájl végébe ágyazott shellkód, ill. C-alapú rootkit memória-execúcióra kerül, így a rendszer nem tárolja a kártevőt látható formában (polyglot fájltechnika)

A támadás kezdetét egy internetre nyitott, hibásan konfigurált JupyterLab jelenti, amelyet a támadók egy szerbiai IP címről értek el. Innen töltenek le két panda képet olyan platformokról, mint a Freeimage, Postimage vagy OVH Images, amelyek rejtett shellkódot tartalmaznak. A betöltés során a JS és kép adatai észrevétlenül megtévesztik az alkalmazásokat, a grafikai komponens megjeleníti a pandát, miközben a végén található végrehajtható kód memóriában fut le.

Koske két részből áll, egy rootkit (.so fájl) membránban fordítva, amely elrejti fájlokat, folyamatokat és naplóbejegyzéseket, egy shell script, amely cron vagy systemd feladatként települ, DNS és proxy-beállításokat módosít, valamint curl, wget és nyers TCP kapcsolatokon keresztül proxy-bruteforcinggal fenntartja a hálózati kapcsolatot. A rootkit és a script együttesen biztosítja a rejtőzködést és a kitartást a fertőzött rendszeren.

A kriptobányász modul CPU- vagy GPU-alapú bányászt futtat, amely képes több mint 18 különféle kriptovaluta – például Monero, Ravencoin, Zano, Nexa, Tari – kiaknázására. A kódolás során tapasztalt LLM-jellegű struktúra és több nemzetközi elemet – szerb IP-cím, szerb és szlovák nyelvi fragmens GitHub-repozitóriumokban – arra utal, hogy az AI nem pusztán passzív segéd volt, hanem a logika és viselkedés automatizációjában is aktív szerepet játszhatott.