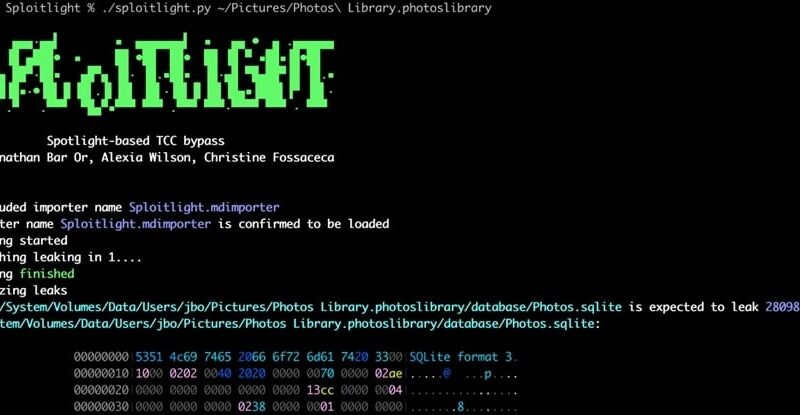

Sploitlight – TCC megkerülése

A Microsoft kutatói azonosítottak egy súlyos macOS sebezhetőséget — amit Sploitlight-nak neveztek el — amely lehetővé teszi a macOS TCC (Transparency, Consent, Control) adatvédelmi mechanizmusának megkerülését az Apple Spotlight kereső plugin rendszeren keresztül. Bár a Spotlight pluginek általában sandboxoltak és korlátozott hozzáférésűek, a támadók egy hátrahagyott, módosított plugin segítségével képesek voltak hozzáférni jelszóval védett vagy érzékeny fájlokhoz, mint például a felhasználói letöltések vagy az Apple Intelligence cache-ek.

A Sploitlight sérülékenysége miatt az elkövetők képesek voltak érzékeny metaadatokat lehívni, közte a pontos helyadatokat, fénykép- és videó-metadata-tranzakciókat, arc- és személyfelismerési eredményeket, felhasználói keresési előzményeket, AI email-összefoglalókat és felhasználói beállításokat, valamint törölt multimédiás tartalmakhoz is hozzáférést lehetővé tenni. Mivel az iCloud-címkék és adatok több eszköz között szinkronizálódnak, egyetlen megtámadott Mac kompromittálása révén más eszközökön tárolt metaadatok is megszerezhetők.

A Microsoft kutatói Jonathan Bar Or, Alexia Wilson és Christine Fossaceca nevéhez köthető felfedezést követően együttműködtek az Apple biztonsági csapatával, akik már 2025. március 31-én kiadták a javítást a macOS Sequoia 15.4 és iOS 18.4 verziókban, a CVE‑2025‑31199 sérülékenységgel. A sérülékenység nincs ismerten aktív kihasználás alatt, az exploit soha nem került terjesztésre, mert időben javították.

A Microsoft akciója jól mutatja a zárt rendszerek potenciális adatszivárgási kockázatát még abban az esetben is, ha az operációs rendszerben működnek integrált védelmi technológiák, mint a TCC. A Sploitlight kiemelten azt jelzi, hogy a keresőfunkciók és importáló pluginek — amelyek gyakran kevésbé ellenőrzöttek — önálló támadási felületet kínálhatnak.