Kémkedés nagykövetségeken és diplomáciai képviseleteken

A Microsoft jelentése szerint a Secret Blizzard néven ismert, Oroszországhoz köthető kibercsoport – amelyet más fenyegetéselemzők Turla vagy VENOMOUS BEAR néven is ismernek – egy hosszú távon zajló, rendkívül kifinomult kiberkémkedési kampányt folytat külföldi diplomáciai képviseletek ellen, elsősorban Moszkvában. A támadás sajátossága, hogy nem a szokványos adathalászati módszereket alkalmazza, hanem az internetszolgáltatók szintjén hajt végre úgynevezett adversary-in-the-middle (AiTM) típusú műveleteket, ami lehetővé teszi számára, hogy teljesen észrevétlenül férjen hozzá a célpontok titkosított forgalmához.

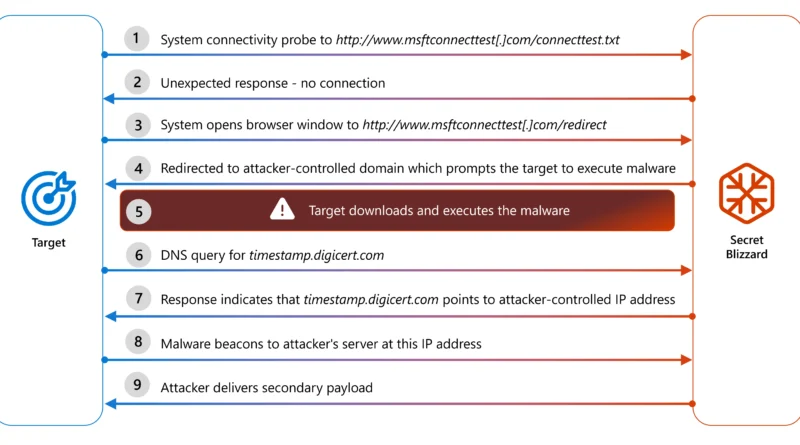

A támadási lánc egy captive portalnak nevezett technikai manipulációval indul, amely során a felhasználó – jellemzően egy diplomata vagy nagykövetségi alkalmazott – amikor csatlakozni próbál az internethez, egy megbízhatónak tűnő, de valójában a támadók által manipulált bejelentkező oldalt lát. Ezen keresztül letöltésre kerül egy telepítőfájl, amely az ApolloShadow nevű kártevőt tartalmazza. A felhasználó gyanútlanul telepíti azt, feltételezve, hogy ez szükséges az internetkapcsolathoz. A telepített kód ezután root tanúsítványokat helyez el az operációs rendszerben, amely lehetővé teszi a támadóknak, hogy a későbbi titkosított forgalmat dekódolják és manipulálják, mindezt úgy, hogy az eszköz továbbra is biztonságos kapcsolatnak érzékeli azt.

Ez a technika lehetővé teszi, hogy a támadók nemcsak közbeékelődjenek az adatforgalomba, hanem valós időben irányítsák és manipulálják is azt, miközben teljes hozzáférést szereznek hitelesítő adatokhoz, e-mailekhez, fájlmegosztásokhoz vagy akár belső kormányzati rendszerekhez is. A különösen aggasztó elem ebben a kampányban az, hogy a támadók az internetszolgáltatókon keresztül – valószínűleg állami együttműködéssel – férnek hozzá az adatáramláshoz. Ez azt jelenti, hogy a megszokott hálózati és endpoint szintű biztonsági intézkedések nem elegendők, hiszen a fertőzés és az adatszivárgás nem a végponton, hanem már a hálózati infrastruktúrában megtörténik.

A célzott áldozatok között elsősorban diplomaták, követségi alkalmazottak és más hivatalos állami szereplők szerepelnek, akik Moszkvában dolgoznak vagy onnan bonyolítanak érzékeny kommunikációt. A támadás célja egyértelműen az, hogy hosszú távú megfigyelést, titkos adatszerzést és geopolitikai előnyszerzést biztosítson az orosz hírszerzés számára, különösen a jelenlegi nemzetközi feszültségek közepette.

A Microsoft szerint a védekezés legfontosabb eszköze az internetszolgáltatói infrastruktúrától való függetlenedés. Ennek egyik leghatékonyabb módja a dedikált, titkosított VPN-hálózatok használata, amelyek nem helyi szolgáltatókra épülnek, valamint a hálózati forgalom műholdas vagy egyéb alternatív útvonalon való lebonyolítása. Ezenkívül kritikus a rendszeres tanúsítványellenőrzés, a kapcsolódási folyamatok szigorú felügyelete és a diplomaták folyamatos kibertudatossági képzése.

A kampány súlyosságát az is jól mutatja, hogy a Microsoft szerint ez az első olyan, nagy volumenben dokumentált támadás, ahol a támadó teljes irányítást szerzett egy diplomáciai célpont internetkapcsolata felett a szolgáltató infrastruktúrán keresztül. A jelentés arra figyelmeztet, hogy az ilyen típusú fenyegetések valós veszélyt jelentenek a nemzetközi kapcsolattartás és a titkos diplomáciai kommunikáció biztonságára, így rendszerszintű válaszlépésekre van szükség a hasonló kampányok jövőbeli megelőzése érdekében.