DripDropper a felhőben

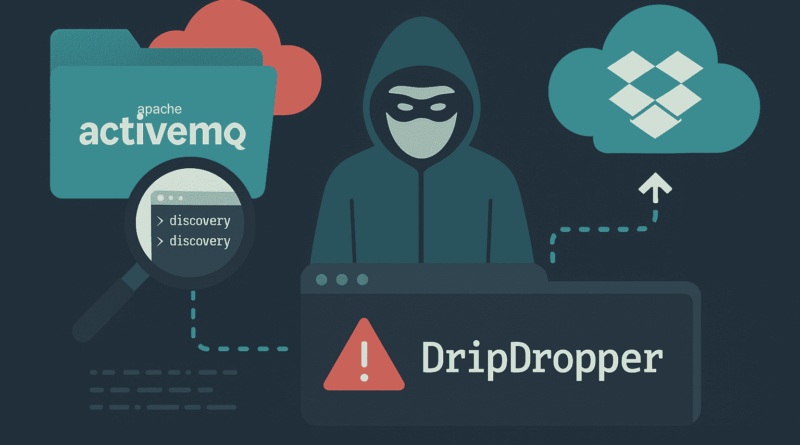

A Red Canary kutatói egy olyan támadási kampányt azonosítottak felhőalapú Linux rendszereken, amelyben egy ismeretlen támadó a CVE-2023-46604 sérülékenységet kihasználva kompromittálta az Apache ActiveMQ üzenetközvetítőt, majd a rendszerhez való hozzáférés megszerzése után visszafoltozta a sebezhetőséget, hogy elrejtse a behatolás módját és kizárja más támadókat. A támadó különféle távoli vezérlő (C2) eszközöket – például Sliver és Cloudflare Tunnel – használt a tartós jelenlét fenntartásához, és módosította a sshd konfigurációt a root bejelentkezés engedélyezésére. Ezután letöltötték és futtatták a DripDropper nevű, jelszóval védett, titkosított PyInstaller-alapú kártékony kódot, amely Dropbox-fiókon keresztül kommunikál, és két további fájlt hoz létre – ezek egyike módosítja az anacron fájlokat, a másik SSH-konfigurációkat manipulál.

A támadók által alkalmazott trükk – a sebezhetőség befoltozása a kompromittálás után – egyre gyakoribb módszer a felfedezés elkerülésére. Bár a CVE-2023-46604 már régi sérülékenység, még mindig aktívan kihasználják, például zsarolóvírusok (Ransomhub, HelloKitty) vagy kriptobányász malware (Kinsing) terjesztésére. A jelentés hangsúlyozza a megelőző biztonsági intézkedések fontosságát, például a root hozzáférés tiltását, nem root felhasználók használatát webszolgáltatásokhoz, naplózás beállítását felhőkörnyezetekben, és a befoltozott sérülékenységek eredetének nyomon követését. A támadás rávilágít arra is, hogy a sérülékenység befoltozása önmagában nem elegendő, ha a támadó már más módszerrel is elérte a rendszeres hozzáférést.

(forrás)