Hackerek támadták meg a dél-ázsiai katonák telefonjait

A StrikeReady Labs kutatása szerint egy eddig kevéssé ismert, vélhetően dél-ázsiai eredetű APT-csoport (Advanced Persistent Threat) célzott adathalász és mobilos kémkedési kampányt indított Sri Lanka, Banglades, Pakisztán és Törökország ellen. A támadások elsősorban katonai és védelmi szervezetekhez közeli személyek eszközeit célozták, különös tekintettel Android telefonokra. Az egyik fertőzött fájl például a „Chief of Army Staff’s Visit to China” témájával próbált legitimnek tűnni, azonban valójában hitelesítő adatok eltulajdonítására szolgált.

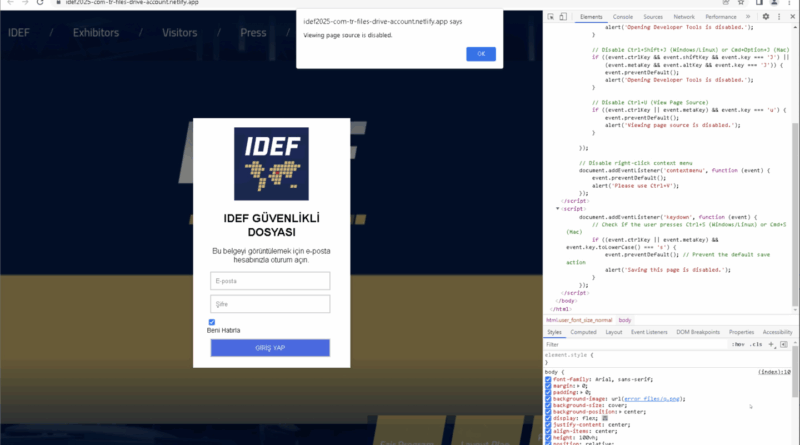

A kampány széleskörű infrastruktúrát épített ki, több tucat .pdf csali dokumentummal és több száz adathalász oldallal, amelyek védelmi minisztériumokat, hadseregeket, légierőket és diplomáciai szervezeteket személyesítenek meg. A támadók a „Love_Chat.apk” és hasonló nevű, módosított Android RAT-okat (pl. Rafel RAT) használták az eszközök feletti teljes irányítás megszerzésére – beleértve fájlok elérését, SMS-ek és kontaktlisták letöltését, vagy akár távoli parancsok futtatását. A támadásokhoz tartozó C2-szerverek közül több is nyilvánosan elérhető volt, tartalmazva érzékeny adatokat – például magas rangú katonák neveit, rendfokozatát és szolgálati helyét.

A kampány során azonosított eszközöket és szoftvereket több kutató, köztük az OSINT közösség tagjai is vizsgálták. A fenyegetés kiterjedt Windows rendszerekre is, ahol ZIP archívumokba rejtett kártevőket találtak, szintén a „quickhelpsolve.com” és „play-googyle.com” doménekhez kapcsolódva. Az APT infrastruktúrája, a hozzá tartozó domain- és app-klaszterek jól dokumentáltan mutatják a fenyegetés mértékét, és egy olyan komplex, több platformot érintő, célzott kibertámadássorozatra utalnak, amely elsősorban katonai hírszerzési célt szolgált.

(forrás)

(forrás)