Salty Seagull VSAT-honeynet

A Salty Seagull című kutatás bemutat egy innovatív kibertámadás-figyelő megoldást a tengeri kommunikációs rendszerek számára, egy speciálisan kialakított VSAT-honeynetet, amelyet hajókon használt műholdas adatkapcsolati rendszerek szimulálására terveztek. A tanulmány célja, hogy feltárja a tengeri szektor egyre növekvő kiberfenyegetési helyzetét, és új módszereket mutasson be ezek feltérképezésére és elemzésére.

A VSAT-honeynet egy webes kezelőfelületet (dashboard) és parancssoros (CLI) felületet tartalmaz, amelyek mindegyikében beépítettek bizonyos, valós VSAT-sebezhetőségek alapján kialakított gyenge pontokat, hogy a támadói figyelmet vonzóbbá tegyék. A rendszer 30 napon át volt elérhető az interneten, és már ebből az időszakból is izgalmas eredmények születtek, több generikus támadási kísérletet regisztráltak, ugyanakkor csak egyetlen, célzottan tájékozott támadó tudott belépni és részleges interakciót végezni a rendszeren belül.

A kutatás során a rendszer szolgáltatásait – webes és CLI felület, valamint egy VDR (Voyage Data Recorder) által lejátszott hajónapló-adatsor – Docker-konténerekben futtatták egy VPS-en, minimalizálva az észlelhetőséget és maximalizálva az hitelességet. A VDR-szimuláció révén a támadó számára valós hajó működés látszatát keltette a rendszer.

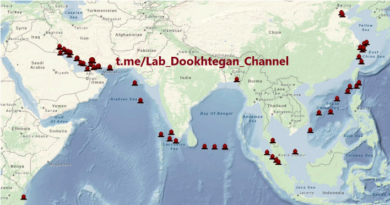

Részletes logadatokból kiderült, hogy a rendszerre 9 054 különböző IP-címről érkeztek támadási kísérletek, összesen 175 290 logbejegyzésben. A Telnet (CLI) szolgáltatás jelentősen több interakciót kapott, mint a webes felület. Támadásra leggyakrabban alapértelmezett vagy egyszerű hitelesítési kombinációval próbálkoztak – például admin/1234 vagy root/admin. Az egyetlen sikeres webes belépés után a támadó néhány alapbeállítást módosított (mint az antenna vagy hajó pozíciója), de nem hozott létre tartós jelenlétet, nem módosította a rendszert, nem próbált firmware‑t feltölteni ártalmaként, sem privilégiumot emelni.

Ez a tapasztalat azt sugallja, hogy a VSAT rendszerek működtetésének és sérülékenységeinek ismerete nélkülözhetetlen ahhoz, hogy valaki valóban hozzáférjen és értelmes módon kihasználja a hajók kommunikációs infrastruktúráját. A honeynet tervezése során az úgynevezett ICSvertase keretrendszert követték, és MITRE ATT&CK for ICS mechanizmusokat építettek be, hogy a rendszer valódi támadó tevékenységet tudjon dokumentálni és analizálni